Cuidado con el troyano de acceso remoto latente. Lejos de ser desconocido y estar activo desde 2004, Bifrost ha tenido muchas variantes desde su aparición, entre ellas Un último descubrimiento de Palo Alto Networks que resulta ser particularmente astuto. Como recordatorio, este RAT le da al hacker la capacidad de recopilar información confidencial, como el nombre del host y la dirección IP. Entonces, ¿por qué debería tener especial cuidado con esta variante?

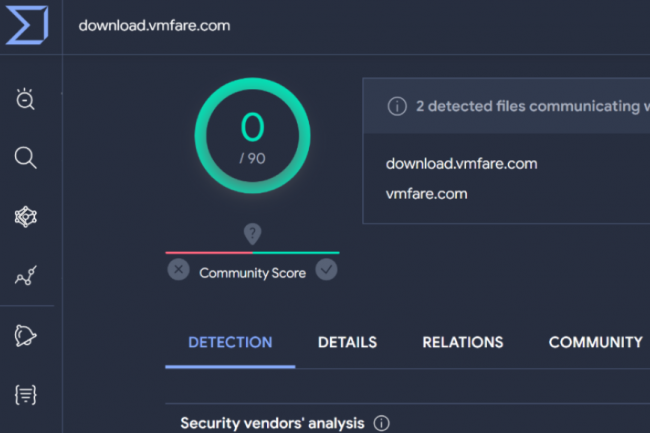

"La última versión de Bifrost apunta a un dominio de comando y control (C2) con un nombre engañoso, download.vmfare[.]"El nombre de dominio de Bifrost es .com, que parece similar a un dominio legítimo de VMware", explican los investigadores. Mediante una técnica de typosquatting conocida (y lamentablemente aún eficaz), los piratas informáticos detrás de esta variante de Bifrost pueden así eludir las medidas de detección y comprometer los sistemas.

Expansión de ataques a arquitecturas ARM

Como parte de su investigación y basándose en el análisis de una muestra, Unit42 ha detallado el funcionamiento de este malware que es capaz a través de una función establecer zócalo para establecer comunicación, luego recopilar datos de los usuarios y enviarlos al servidor del atacante. También se detectó una versión ARM de Bitfrost con las mismas características que las muestras x86 analizadas en este informe, lo que sugiere que los piratas informáticos buscan expandir sus operaciones maliciosas más allá de las arquitecturas x86.

Palo Alto ha publicado indicadores de compromiso y recomienda además utilizar herramientas específicas (filtrado avanzado de URL, firewalls mejorados con IA, etc.) para protegerse contra este tipo de ataques.

Otras noticias que te pueden interesar