De acuerdo a Un informe de MicrosoftDesde junio de 2020, el grupo APT Forest Blizzard, afiliado a Rusia, ha estado explotando una vulnerabilidad de Windows ahora parcheada para distribuir un malware personalizado previamente desconocido llamado GooseEgg. Su objetivo es obtener una escalada de privilegios en los sistemas de destino y robar credenciales e información. “Si bien se sabe que los actores rusos han explotado un conjunto de vulnerabilidades similares conocidas como PrintNightmare (CVE-2021-34527 y CVE-2021-1675), el uso de GooseEgg en las operaciones de Forest Blizzard es un descubrimiento que no fue informado previamente por los proveedores de seguridad”, dijo Microsoft en su informe.

GooseEgg utilizado para la escalada de privilegios

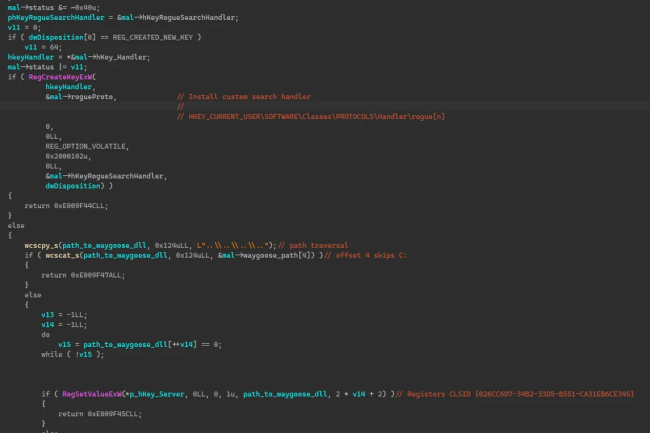

La vulnerabilidad crítica (CVSS 7.8/10) referenciada CVE-2022-38028 que permitía una elevación de privilegios en el servicio Windows Print Spooler, fue corregida en octubre de 2022 mediante Patch Tuesday. Windows Print Spooler es una aplicación del sistema operativo que almacena temporalmente los trabajos de impresión en la memoria del ordenador hasta que la impresora esté lista para imprimirlos. Según las observaciones de la firma de Redmond, una vez obtenido el acceso al sistema objetivo, Forest Blizzard utiliza GooseEgg para elevar sus derechos en el entorno. Normalmente, el malware se implementa mediante un script por lotes, un conjunto de comandos almacenados en un archivo de texto sin formato para ser ejecutados por un intérprete de línea de comandos de Windows.

El script por lotes invoca el ejecutable binario malicioso GooseEgg, que contiene comandos de escalada de privilegios y robo de credenciales. “Aunque GooseEgg es una aplicación de inicio simple, es capaz de generar otras aplicaciones especificadas en la línea de comandos con permisos elevados, lo que permite a los grupos realizar acciones posteriores, como ejecución remota de código, instalación de puertas traseras y movimiento lateral a través de redes comprometidas”, señala Microsoft. Según el mismo informe, Forest Blizzard ha utilizado GooseEgg en actividades posteriores a la vulneración contra varios objetivos gubernamentales en Ucrania, Europa Occidental y América del Norte, así como ONG, entidades educativas y de transporte.

Exploits, de abril de 2019

Forest Blizzard, también conocido como Fancy Bear, GRU Unit 26165, APT28, Sednit, Sofacy y STROTIUM, ha estado activo desde 2010, recopilando inteligencia en apoyo de las iniciativas de política exterior del gobierno ruso. Se lo ha vinculado a la unidad militar 26165 del GRU y, si bien sus objetivos han sido globales, su enfoque se ha centrado en entidades estadounidenses y europeas. “El enfoque principal de Forest Blizzard está en objetivos de inteligencia estratégica y se distingue de otros grupos afiliados y patrocinados por el GRU que Microsoft ha vinculado a ataques destructivos, como Seashell Blizzard (IRIDIUM) y Cadet Blizzard (DEV-0586)”, afirmó la compañía.

Según Microsoft Threat Intelligence, con la implementación de GooseEgg, Forest Blizzard ha estado buscando obtener acceso a los sistemas objetivo y robar información desde al menos junio de 2020 y posiblemente tan pronto como abril de 2019. Además de aplicar los parches de octubre de 2022, Microsoft recomienda que los usuarios deshabiliten el servicio Windows Print Spooler para las operaciones del controlador de dominio, ejecuten EDR en modo bloqueado, automaticen por completo el modo de investigación y remediación en Microsoft Defender y habiliten la protección en la nube en Defender Antivirus.

Otras noticias que te pueden interesar