Es bien sabido que la naturaleza aborrece el vacío, y lo mismo ocurre en el mundo del cibercrimen. después de ser Golpeado en el corazón por Europol y el FBI el pasado mes de enero.De hecho, el ransomware Hive renace de sus cenizas. "Parece que los funcionarios del Grupo Hive han tomado una decisión estratégica de cesar sus operaciones y transferir sus activos restantes a otro grupo, Hunters International", dice en un informe Bitdefender. Esta es una muy mala noticia, pero no sorprende, ya que los ciberhackers también saben muy bien cómo ser resilientes ante la adversidad como fue el caso. más recientemente con la botnet Qakbot que volvió al servicio a pesar de la acción internacional.

En su publicación de blog, Bitdefender explica que el 20 de octubre de 2023, el investigador de seguridad @rivitna2 detectó similitudes de código entre las muestras de ransomware Hunters International y Hive. Por su parte, otro investigador apodado @BushidoToken también encontró numerosas superposiciones y similitudes de código, informando al menos una coincidencia del 60% entre los dos conjuntos de código. “Hunters International respondió a esta especulación y declaró que no se trataba de una versión renombrada de Hive, sino de un grupo de ransomware independiente que adquirió el código fuente y la infraestructura de Hive. Hunters International dice que se centra en la filtración de datos en lugar del cifrado. Este enfoque les llevó a adquirir un código de ransomware probado de un grupo recientemente afectado, lo que representó un momento oportuno para ellos”, continúa el proveedor de seguridad.

Ransomware escrito en Rust

La banda Hunters International no tiene a priori ningún coto de caza concreto y lleva a cabo ciberataques oportunistas que afectan a numerosas víctimas en distintos países (Estados Unidos, Gran Bretaña, Alemania, Namibia, etc.). "Al analizar el código, también observamos un comportamiento típicamente asociado con la adopción del código de otros desarrolladores, como agregar registros [...] La reconstrucción de la infraestructura requiere un esfuerzo considerable, una fase durante la cual muchos actores de amenazas generalmente planean vender sus herramientas y beneficiarse de ganancias obtenidas ilícitamente que no han sido confiscadas por los organismos encargados de hacer cumplir la ley. aplicación de la ley”, continúa Bitdefender.

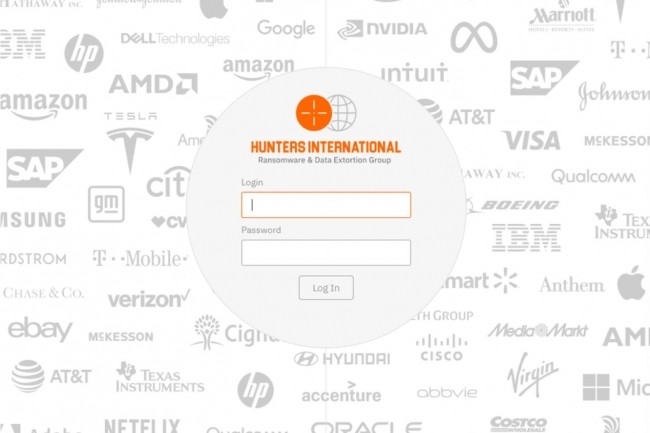

Los ejemplos de código fuente estudiados muestran que fueron escritos en Rust, un lenguaje popular entre los ciberhackers y operadores maliciosos detrás de BlackCat, por ejemplo. "Todos los archivos cifrados reciben automáticamente la extensión .locked, a menos que se utilice una configuración especial para omitir cualquier extensión [...] Los actores de la amenaza no especifican un método de pago en particular ni el monto exacto del rescate. En cambio, piden a sus víctimas que accedan a un portal de chat, al que sólo se puede acceder proporcionando las credenciales de inicio de sesión correctas, que se incluyen en la nota de rescate”, dijo Bitdefender.

Funciones de copia de seguridad y restauración deshabilitadas

Según los investigadores de seguridad, este ransomware incluye un "modo agresivo" destinado a deshabilitar las funciones de copia de seguridad y restauración ejecutando una serie de comandos e intentando finalizar servicios y procesos específicos (veeam, msexchange...). Para protegerse contra este tipo de ataques, Bitdefender presenta algunas recomendaciones como cifrado de datos, control de acceso, capacitación y ejercicios cibernéticos, segmentación de la red y auditorías periódicas.

Otras noticias que te pueden interesar