En la mayoría de los ataques, las copias de seguridad, como AD (directorio activo), constituyen el objetivo principal de los ciberdelincuentes. La prueba es el reciente descubrimiento de los investigadores de WithSecure de una campaña contra los servidores de Veeam Backup Replication. En el origen de esta ofensiva está el grupo FIN7 o Carbon Spider, que opera al menos desde 2013 y está asociado a la familia de malware Carbanak.

El grupo es conocido por haber lanzado desde el principio ataques contra empresas del sector minorista, hotelero y de restauración, con el objetivo de robar información bancaria. Sin embargo, FIN7 también se ha expandido al ransomware al asociarse con las bandas Darkside y BlackMatter y, más recientemente, BlackCat/ALPHV.

Un modus operandi adjunto a FIN7

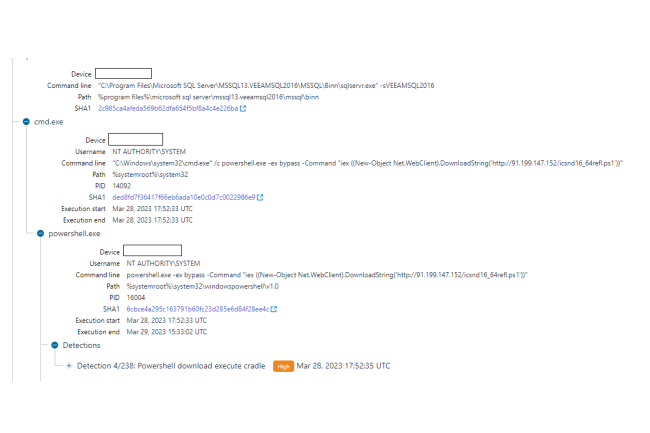

Los expertos realizaron un análisis forense de dos servidores. Veeam compromiso. Los resultados muestran que el proceso de SQL Server "sqlservr.exe" vinculado a la instancia de Veeam Backup se utilizó para ejecutar un script de shell por lotes, que a su vez descargó y ejecutó un script de PowerShell directamente en la memoria. Este último fue POWERTRASH, un cargador de malware oculto que se atribuyó a FIN7 en el pasado.

Este cargador está diseñado para descomprimir cargas útiles integradas y ejecutarlas en el sistema mediante una técnica conocida como inyección PE reflexiva. FIN7 ya lo ha utilizado para desplegar el troyano Carbanak, la baliza Cobalt Strike o un backdoor llamado DICELOADER o Lizar. Esto último también se ha observado en ataques recientes contra servidores Veeam, estableciendo así otro vínculo con FIN7.

Guiones personalizados

Esta puerta trasera es capaz de implementar scripts de PowerShell y bash personalizados adicionales. Por ejemplo, algunos scripts recopilan información sobre el sistema local, como procesos en ejecución, conexiones de red abiertas, puertos de escucha y configuración de IP. Otro script utiliza la interfaz de instrumentación de Windows para recopilar información de forma remota sobre otros sistemas en la red. Otro script más, conocido por ser parte del arsenal de FIN7, se utilizó para resolver las direcciones IP recopiladas en hosts locales que identificaban computadoras en la red.

Entre la serie de scripts hay uno llamado gup18.ps1, nunca antes observado, que se utilizó para configurar un mecanismo de persistencia para que la puerta trasera DICELOADER se inicie cuando se reinicie el sistema. La ejecución de la puerta trasera se realiza mediante la descarga de DLL en un archivo ejecutable llamado gup.exe que forma parte de una aplicación legítima llamada Notepad++. También se vio a los atacantes ejecutando comandos específicos de Veeam. Por ejemplo, activaron comandos SQL para robar información de la base de datos de respaldo de Veeam y un script personalizado para recuperar contraseñas del servidor.

Una presunción de uso del defecto CVE-2023-27532

Aunque los investigadores de WithSecure no están seguros de cómo se comprometieron los servidores, sospechan que los atacantes explotaron una vulnerabilidad catalogada como CVE-2023-27532, que Veeam parchó el 7 de marzo. Con esta falla, un usuario no autenticado puede conectarse al servidor en el puerto TCP. 9401, recuperar las credenciales almacenadas en la base de datos de configuración del servidor y potencialmente obtener acceso al sistema host del servidor. "Un PoC del exploit se hizo público unos días antes de la campaña, el 23 de marzo de 2023", dijeron los analistas. “El POC contiene una funcionalidad de ejecución remota de comandos. Esto, que se realiza mediante comandos de shell SQL, produce la misma cadena de ejecución que la observada en esta campaña. »

Los expertos afirman en su informe: "Aconsejamos a las empresas afectadas que sigan las recomendaciones y directrices para parchear y configurar sus servidores de copia de seguridad de forma adecuada, como se describe en KB4424: CVE-2023-27532". Añaden que "la información contenida en los repositorios del COI en GitHub también puede ayudar a las empresas a buscar señales de compromiso".

Otras noticias que te pueden interesar