Todo es propicio para ingresar a las redes y robar identificadores. Esto es aún más desafortunado porque el origen del problema proviene de un editor de SD-WAN y SASE Solutions en este caso Versa Networks. Los piratas chinos con el apoyo del estado utilizaron un defecto de cero día en el director de Versa, una plataforma de gestión de infraestructura SD-WAN. Esta oferta es adoptada por proveedores de acceso a Internet y servicios administrados. El grupo, conocido en la industria de la seguridad bajo el nombre de Volt Typhoon, ya se ha dirigido a compañías de infraestructura crítica estadounidense en el pasado. "Desde el 12 de junio de 2024, al menos, Black Lotus Labs ha observado la explotación del día cero de los servidores directores de Versa, hizo referencia a CVE-2024-39717", escribió en Un informe Los investigadores del equipo de Black Lotus Labs de Lumen Technologies. "Esta campaña operativa se ha mantenido muy atacada, afectando a varias víctimas en los sectores de ISP, MSP y TI en los Estados Unidos".

Versa Networks, diseñador de Versa Director y otros productos SD-WAN y SASE, corrigió la vulnerabilidad de CVE-2024-39717 esta semana, pero el 26 de julio, el proveedor alertó a sus clientes de cumplir con sus requisitos en términos de firewall, y el 9 de agosto, les informó que la falla se explotó activamente. "Incluso si la vulnerabilidad es difícil de explotar, su criticidad se considera" alta "y afecta a todos los clientes de Versa SD-WAN usando el director de Versa, que no han implementado el sistema y las directivas de fortalecimiento de firewall", escribió el proveedor en una opinión publicada el lunes. La compañía también agregó que el fortalecimiento del sistema y el firewall han estado disponibles desde 2015 y 2017 respectivamente y que habrían evitado la explotación de esta falla. Según Versa Networks, los sistemas en cuestión tenían un puerto de administración expuesto en Internet que proporcionaba a los actores de amenaza acceso inicial.

Un shell web implementado

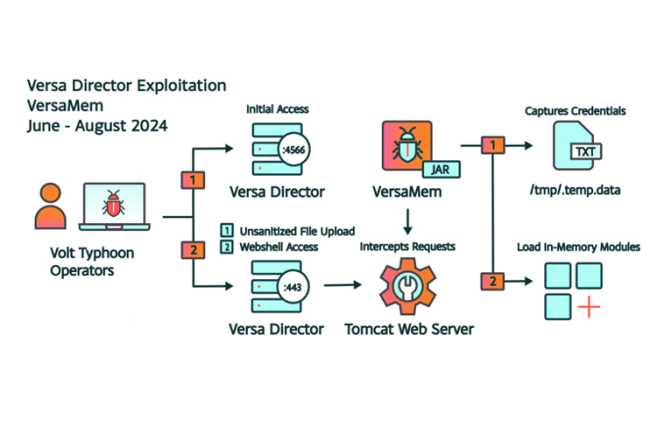

La vulnerabilidad otorga a los atacantes a descargar archivos maliciosos al servidor web Java Tomcat subyacente que aloja el software del director de Versa, que conduce a privilegios de escalada. Volt Typhoon lo usó para recuperar una red de shell, un script utilizado para acceder a un servidor web a través de una puerta robada. Black Lotus Labs llamó al Volt Typhoon Versamem Web Shell, porque inyecta malware en la memoria del proceso del servidor Tomcat explotando la instrumentación Java y la caja de herramientas de Javassist para la manipulación de Bytecode Java.

El objetivo de la web Shell es robar información de identificación clara de los usuarios de Versa al aferrarse al método integrado de autenticación integrado "SetUserPassword" de la PISA. También puede cargar dinámicamente módulos Java en la memoria y recibir comandos al monitorear los parámetros especiales en las solicitudes web enviadas al servidor TomCat. Los identificadores capturados por la red de shell se almacenan localmente en un archivo temporal y pueden permitir a los atacantes acceder a otras infraestructuras de clientes aguas abajo y comprometerlas.

Al menos 4 víctimas estadounidenses identificaron

Los atacantes obtuvieron un acceso privilegiado inicial al conectarse a la interfaz de administración Versa exhibida en el puerto TCP 4566 de los enrutadores de compromiso SOHO. Este puerto se usa normalmente para el emparejamiento de los nodos de Director Versa, por lo tanto, no debe haber comunicación en este puerto desde direcciones IP desconocidas u otros dispositivos. "Creemos que el corto tiempo del tráfico TCP hacia el puerto 4566, seguido inmediatamente por el tráfico HTTPS moderado a grande en el puerto 443 desde una dirección IP que no es la de un nodo Versa (por ejemplo, un aparato SOHO) es una firma probable de una explotación exitosa", escribió los investigadores de los laboratorios de latus negros.

Utilizando la telemetría general de Lumen, los investigadores lograron identificar a cuatro víctimas probables en los Estados Unidos y una fuera de los Estados Unidos. Las víctimas pertenecían a los proveedores de servicios de Internet, proveedores de servicios de gestión y proveedores de tecnología de la información. Los investigadores también localizaron una variante versamem descargada del motor de análisis Virustotal el 7 de junio, cinco días antes de la primera operación conocida. El archivo llamado versatest.png había sido descargado de una dirección IP de Singapur y no había sido detectado por ninguno de los motores Virustotal.

Detección y atenuación

Además de la implementación de las correcciones publicadas y la aplicación del firewall y las directivas de fortalecimiento del sistema, los investigadores aconsejan a los usuarios que realicen una búsqueda recursiva de extensión .png en el directorio de Versa Webroot, pero que, en realidad, no son archivos PNG válidos. La ejecución del comando "File -B -B -Mime Type" debe indicar "Imagen/PNG" como un tipo de archivo. Si encuentran signos de compromiso potencial, los usuarios también deben auditar las cuentas de los usuarios de Versa, incluidas las cuentas de clientes aguas abajo. También deben rotar la información de identificación y examinar todos los periódicos disponibles. Lumen ha publicado una lista de las reglas de compromiso y detección de compromiso de Yara. "Dada la gravedad de la vulnerabilidad, la sofisticación de los actores de amenazas, el papel crítico de los servidores directores de Versa en la red y las posibles consecuencias de un compromiso exitoso, Black Lotus Labs considera que esta campaña de explotación es muy importante", escribieron investigadores.

En febrero, la Agencia de Seguridad Nacional (NSA), la Oficina Federal de Investigación (FBI) y la Agencia de Seguridad de Ciberseguridad e Infraestructura (CISA) de los Estados Unidos publicaron una opinión común sobre typhoon voltios, lo que indica que el grupo se había infiltrado en las redes informáticas de las empresas de las comunicaciones, la energía, el transporte, el agua y los sectores de gestión de la gestión de las carteras. "La elección de los objetivos y el comportamiento del Typhoon Volt no corresponde a las operaciones tradicionales de ciberdirpionaje o recopilación de información, y las agencias estadounidenses consideran con gran certeza que los actores de Volt Typhoon se prepararon en las redes de TI para llevar a cabo movimientos laterales hacia los activos de TI en el fin de perturbar las funciones", advirtieron a las organizaciones. "Las agencias estadounidenses están preocupadas por la posibilidad de que estos actores usen su acceso a la red para causar alteraciones en caso de tensiones geopolíticas y/o conflictos militares".

Otras noticias que te pueden interesar