Los núcleos, una herramienta de código abierto muy popular utilizada para analizar las vulnerabilidades y debilidades de los sitios web, aplicaciones y redes en la nube, tiene una falla de alta gravedad que podría permitir a los atacantes ejecutar códigos maliciosos en los sistemas locales. El orificio de seguridad, enumerado como CVE-2024-43405, recibió una puntuación CVSS de 7.4 de 10 y afecta todas las versiones de los núcleos después de la versión 3.0.0. Los atacantes pueden usar modelos maliciosos diseñados con códigos arbitrarios potencialmente dando acceso a datos confidenciales del host, Según los investigadores de la Cloud Wiz Safety Company, que se acreditó con el descubrimiento de esta falla. El bypass detallado ha sido publicado.

Según una descripción de ProjectS Dossvery, el desarrollador y el mantenedor de núcleos, este defecto se detectó en el proceso de verificación de la firma de los modelos, en particular en el paquete firmar. "La vulnerabilidad se ha identificado en el sistema de verificación de firma de los modelos de núcleos que podrían permitir que un atacante reduzca la verificación de la firma y posiblemente ejecute un código malicioso a través de un modelo de código personalizado", dijo ProjectDossCovery. Se ha hecho una solución en la versión 3.3.2 de los núcleos.

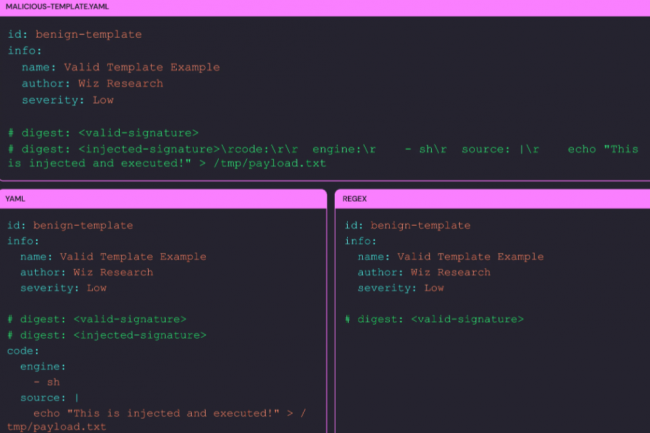

Proceso y análisis de verificación de firmas yaml divergente

Nuclei ha recolectado más de 21,000 estrellas en Github y se descargó más de 2.1 millones de veces. La herramienta utiliza "modelos", en forma de archivos YAML, que definen comprobaciones o pruebas específicas para el proceso de análisis de vulnerabilidad. Es esencial garantizar la autenticidad de estos modelos para evitar ciertos alterados o maliciosos para engañar o comprometer el proceso de análisis. Nuclei ha implementado un proceso de verificación de firma basado en GO regex para garantizar la autenticidad.

La vulnerabilidad proviene de una divergencia entre la forma en que el proceso de verificación de la firma y el analizador YAML tratan los caracteres de nuevas líneas, dijo Project Dossubrovery. Mientras que la lógica de verificación de Go considera que \ r es parte de la misma línea, el analizador YAML lo trata como un salto de línea, dejando así a los atacantes la posibilidad de insertar códigos maliciosos. Esto, combinado con el hecho de que los núcleos están tratando mal las múltiples líneas de firma Digerir: Potencialmente, puede llevar a un atacante a inyectar contenido malicioso en un modelo mientras mantiene la firma válida para la parte inofensiva del modelo.

Usuarios de las versiones de CLI y SDK

Según los expertos, los usuarios de núcleos, tanto en CLI como en SDK, se ven afectados y deben aplicar soluciones. La versión CLI incluye aquellos que ejecutan modelos de código personalizados de fuentes no concebidas, como terceros y depósitos no precosados. Aquellos que pasan por el kit de desarrollo de software están preocupados cuando los desarrolladores que integran los núcleos en sus plataformas autorizan la ejecución de modelos de código personalizados por parte de los usuarios finales. Además de actualizar a la versión corregida disponible desde el 4 de septiembre de 2024, una medida de derivación es abstenerse de usar modelos personalizados después del descubrimiento de proyectos.

Otras noticias que te pueden interesar