Un malware llamado Scarleteel continúa su alegre camino y evoluciona en sus tácticas de ataque. Descubierto el pasado mes de marzo.El criptominero falso atacó entornos de nube y Kubernetes. Hoy ha entrado en una segunda fase con tácticas de infección y exfiltración más avanzadas. Esto es lo que indica Sysdig en un informe. "La automatización, combinada con la revisión manual de los datos recopilados, hace que este atacante sea una amenaza más peligrosa", se lee.

Los expertos añaden: "Esto no es un simple malware, como suele pensarse de un minero de criptomonedas, ya que examinan el entorno de destino tanto como sea posible". Las actividades recientes de Scarleteel se han dirigido a entornos como AWS Fargate y Kubernetes, lo que indica un claro cambio de la simple minería de criptomonedas a otros exploits como el robo de propiedad intelectual.

Un error menor expone a AWS Fargate y Kubernetes

En un ataque reciente, Scarleteel aprovechó un error menor en la política de AWS para escalar privilegios para obtener acceso administrativo y tomar el control de la cuenta de Fargate. Este truco también hizo posible apuntar a Kubernetes. "Un error del cliente (un error tipográfico de un solo carácter) dio a los atacantes la oportunidad de eludir una de sus políticas", explicó Alessandro Brucato, ingeniero de investigación de amenazas de Sysdig. “Específicamente, esta política impidió que los atacantes tomaran el control de todos los usuarios cuyo nombre contenía “admin”. Excepto que el campo utilizado en la política distingue entre mayúsculas y minúsculas”. El ingeniero agregó que uno de los nombres de usuario de la cuenta del cliente comenzaba con “admin”, lo que permitió a los piratas informáticos tomar el control.

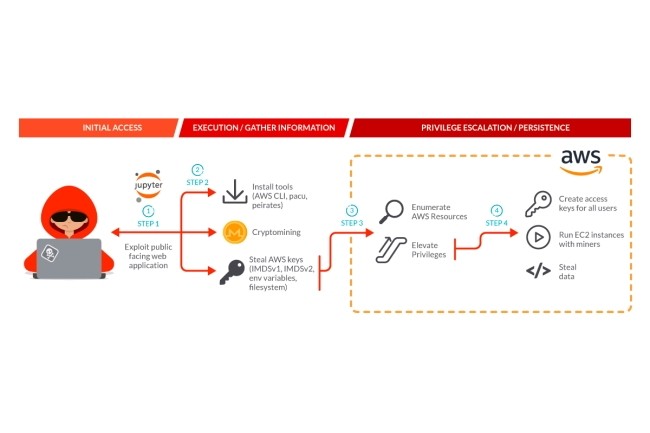

Luego, el atacante pudo explotar ciertos contenedores de Jupyter Notebook implementados en un clúster de Kubernetes y posteriormente llevar a cabo varios tipos de ataques, principalmente para robar credenciales de AWS para explotar aún más el entorno de nube de la víctima. "El objetivo de Scarleteel es ganar persistencia en una carga de trabajo vulnerable de Kubernetes para elevar los privilegios de la nube, realizar una minería de criptomonedas insidiosa y financieramente dañina y robar propiedad intelectual", dijo Jimmy Mesta, director de tecnología del Centro de Operaciones de Seguridad de Kubernetes. "Una aplicación web vulnerable, o en el caso de Scarleteel, un Jupyter Notebook, puede comprometer completamente una cuenta de AWS", añadió el ejecutivo.

Guiones contextualizados y exfiltración evasiva

Los scripts utilizados en los ataques de robo de información parecían saber que estaban en un contenedor alojado por Fargate y ejecutaron los comandos apropiados para recopilar credenciales. “Sus scripts consultan diferentes servicios para recopilar información sobre el medio ambiente”, explicó Allesandro Brucato. “Luego avanzan en su ataque utilizando herramientas dirigidas a servicios específicos (por ejemplo, peirates en pods de Kubernetes o pacú después de robar las credenciales de AWS)”, añadió. Pacu y Peirates son herramientas populares de ataque de código abierto que suelen utilizar los pentesters y los Red Teams para evaluar la seguridad de la infraestructura de la nube y de Kubernetes. "Pacu se utilizó en el ataque Scarleteel como herramienta de enumeración posterior a la explotación para evaluar rápidamente más de 20 rutas de escalada de privilegios existentes en la cuenta de AWS de la víctima", dijo Mesta. “En cuanto a Peirates, proporciona a los atacantes una interfaz de línea de comandos todo en uno para realizar exploits en Kubernetes, incluido realizar movimientos laterales, robar credenciales de gestión de identidad y acceso (IAM) en la nube o lograr persistencia a través de un shell inverso.

Scarleteel también utilizó una técnica de exfiltración para evadir la detección. En lugar de utilizar herramientas comunes de línea de comandos como 'curl' o 'wget', los atacantes eligieron un método más sigiloso utilizando funciones integradas del shell. "A menudo es en el momento de la exfiltración cuando los SIEM u otros sistemas de monitoreo detectan a los atacantes, porque la mayoría de los ataques utilizan herramientas comunes como wget o curl, las cuales se consideran una anomalía", dijo. dijo Jimmy Mesta. “Scarleteel utiliza un shell incorporado para realizar llamadas externas a la red a direcciones IP controladas por el atacante, por lo que el ataque parece “normal” para la mayoría de las herramientas de monitoreo de seguridad poco sofisticadas basadas en firmas predefinidas. El atacante también utilizó la CLI de AWS pirateada para descargar y ejecutar Pandora, un malware perteneciente a la botnet Mirai que se dirige principalmente a dispositivos IoT conectados a Internet para planificar ataques DDoS a gran escala.

Otras noticias que te pueden interesar