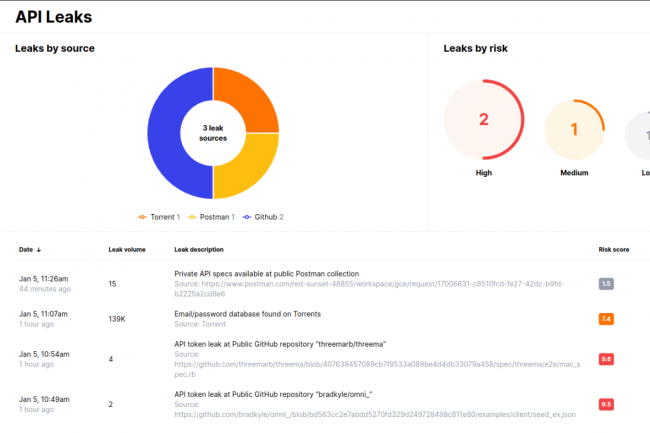

Antes del fin de semana, la compañía WALLARM, que se especializa en seguridad de API, ha anunciado que su sistema de análisis activo que verifica las fuentes de datos de API de compromiso público, alerta a los usuarios y proporciona respuestas automatizadas en caso de compromiso, estaba disponible en modo de vista previa. La función de protección contra fugas de API, API Fuge Protection, que se implementará a través de la plataforma de seguridad de la API WALLARM existente, se basa en el inventario de API de la compañía en cuestión. El sistema compara estas API con los datos comprometidos que se encuentran en fuentes públicas conocidas de filtraciones de información en API como Pastebin, depósitos públicos e incluso fuentes de Web Dark. La protección contra la fuga de API luego revoca cualquier acceso a las solicitudes realizadas con tokens comprometidos y bloquea el uso de estos tokens para futuras solicitudes. Como explicó Ivan Novikov, el CEO de Wallarm, este enfoque es diferente del enfoque habitual para detectar compromisos API. "En lugar de comenzar con una clave de API específica o un modelo clave y probar lo imposible, comenzamos comprendiendo las especificaciones de la API y el tráfico de un cliente o empresa específica" -ali declarado por correo electrónico. "A partir de ahí, tratamos de entender qué claves API y otros secretos se usan y cómo son", agregó.

Datos de API comprometidos, objetivos de ataques cibernéticos

Para 2023, casi todas las compañías han clasificado la seguridad de las API en la parte superior de sus preocupaciones. La nubación, las devops y el auge de las tecnologías operativas como IoT han hecho que sea cada vez más dependiente del software, de modo que cada vez más sistemas son vulnerables a las técnicas de ataque basadas en software que se dirige a los datos de API de compromiso. En una publicación de blog, WALLARM señala que varios factores exacerban este problema, incluidos los horarios más estrictos para equipos de ingeniería, baterías tecnológicas cada vez más complicadas, a menudo mezclando tecnologías API antiguas y nuevas, y el suministro de cadenas con un software extremadamente complejo. "Las filtraciones de clave API y otros secretos pueden tener varios orígenes, por ejemplo, errores de desarrollador, la ausencia de controles de acceso a la adhesión, uso no garantizado para los servicios públicos o la divulgación accidental de los datos por parte de empresarios, socios y usuarios, lo que hace que el problema sea muy difícil de manejar y proteger , "dijo Wallarm. "Sin embargo, estas fugas pueden representar una amenaza de seguridad significativa para las empresas, ya que pueden exponer información confidencial, conducir a tomar el control de la cuenta o el sistema, o incluso peor".

Los ataques de este tipo ya han llegado a los titulares. Por ejemplo, en diciembre de 2022, Slack se sometió a un compromiso menor de sus estándares de código externo, luego del vuelo de las chips de los empleados, y el año pasado, LastPass fue robado de datos técnicos de manera similar. Los clientes actuales de WALLARM pueden comunicarse con su representante del servicio de asistencia o gerente de cuentas para participar en el programa de protección de fugas de acceso temprano al acceso temprano. El precio se calcula de acuerdo con el volumen de solicitudes. Según el proveedor, la fecha de disponibilidad general se decidirá de acuerdo con las solicitudes de clientes y comentarios, que, según el Sr. Novikov, probablemente tomarán "unos meses".

Otras noticias que te pueden interesar