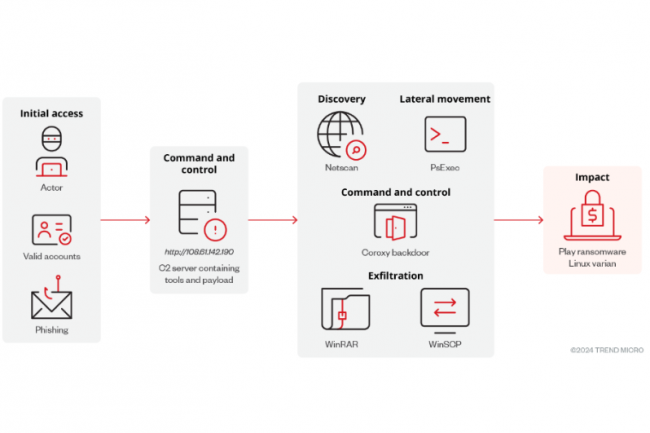

Poco más de un año después de que CrowdStrike descubriera el programa, Ransomware como servicio MichaelKors Para comprometer los entornos Windows y ESXi/Linux, estos últimos vuelven a estar en riesgo. último informeLos investigadores de caza de amenazas de Trend Micro han detectado que el grupo cibernético ransomware Play (conocido por sus ataques contra Rackspace, el departamento de Alpes Marítimos y la Federación Francesa de Rugby) ahora tiene como objetivo los sistemas Linux con el hipervisor ESXi tipo 1. VMware para ejecutar máquinas virtuales.

El análisis de los investigadores determinó que este malware ejecuta comandos relacionados con ESXi para asegurarse de que está apuntando a ese entorno antes de activar rutinas maliciosas y ejecutar una serie de comandos de script de shell para escanear y apagar las máquinas virtuales. Una vez que el ransomware ha ejecutado la serie de comandos relacionados con ESXi, procede a cifrar los archivos de la máquina virtual, incluidos los archivos de la máquina virtual que contienen datos críticos de aplicaciones y usuarios, configuración y metadatos. “Los entornos ESXi son objetivos de alto valor para los ataques de ransomware debido a su papel crítico en las operaciones comerciales. La eficacia de cifrar muchas máquinas virtuales simultáneamente y los datos valiosos que contienen los hace aún más lucrativos para los cibercriminales”, advierten los investigadores.

En connivencia con Prolific Puma

Como parte de su monitoreo, el proveedor también pudo descubrir que la URL utilizada para alojar la carga útil del ransomware y sus herramientas está vinculada a otro actor de amenazas, Prolific Puma. Este último es conocido por generar nombres de dominio utilizando un algoritmo de generación de destino aleatorio (RDGA) y los utiliza para ofrecer un servicio de acortamiento de enlaces a otros cibercriminales, quienes luego los utilizan para operar de forma sigilosa.

Para ayudar a las empresas a limitar los riesgos asociados a esta amenaza, los investigadores de Trend Micro han propuesto algunos consejos. Entre ellos, recordaremos mantener actualizados nuestros entornos ESXi y el software asociado, implementar mecanismos de autenticación robustos, segmentar las redes e implementar reglas de firewall estrictas o mantener y proteger nuestras copias de seguridad.

Otras noticias que te pueden interesar