El CHRU de Brest recordará durante mucho tiempo el jueves 9 de marzo. A las 20.33 horas, el establecimiento sanitario detectó un ciberataque que impactó en sus servidores. Gracias a la capacidad de respuesta de los equipos instalados notificados por Anssi, el CHRU Pudo evitar lo peor.Este ataque pudo ser bloqueado antes de llegar a su fin. Seis meses después de este incidente, el CERT-FR - de acuerdo con el CISO del CHRU de Brest, Jean-Sylvain Chavanne - publica un informe que repasa el desarrollo de este incidente y el modus operandi de la ciberbanda FIN12 que estuvo en el origen. "Este informe de CTI demuestra en particular la importancia de tener una doble autenticación y una política para parchear las vulnerabilidades, especialmente las más clásicas, para evitar escaladas de privilegios". lo hizo saber Jean-Sylvain Chavanne. “La contribución del EDR también habrá sido importante para establecer estos análisis. Desde entonces, hemos implementado varias medidas para mejorar la ciberseguridad de nuestros establecimientos, gracias a los análisis de ANSSI y de todos los expertos que trabajaron con nosotros”.

“El acceso inicial al sistema de información se realizó desde un servicio de escritorio remoto expuesto y accesible a través de Internet. Los operadores de MOA utilizaron credenciales válidas de un profesional de la salud para iniciar sesión. Es probable que los autenticadores de cuentas sean el resultado de un compromiso por parte de un ladrón de información de la estación del usuario, como parte de una campaña de distribución oportunista”, explica el CERT-FR. “Por tanto, dos actores podrían estar involucrados en el incidente: un proveedor de acceso inicial y el atacante responsable de la lateralización y despliegue del ransomware. Los atacantes utilizaron su acceso a escritorio remoto para ejecutar dos puertas traseras: SystemBC y Cobalt Strike. SystemBC se ejecutó dentro de los 20 minutos posteriores a Cobalt Strike desde el mismo directorio. Por lo tanto, es muy probable que estos dos códigos hayan sido utilizados por el mismo actor”.

Afiliados de diferentes ataques de ransomware a cargo

Después de intentar explotar las vulnerabilidades de LocalPotato, se utilizaron tres códigos para intentar recuperar también los datos de autenticación: AccountRestore (cuentas de Active Directory de fuerza bruta), SharpRoast (ataque de kerberoasting) y Mimikatz (para extraer datos de autenticación). 'autenticadores en entorno Windows). El CERT-FR indica que Anssi permitió establecer vínculos entre este incidente y una treintena de víctimas de ataques de ransomware.

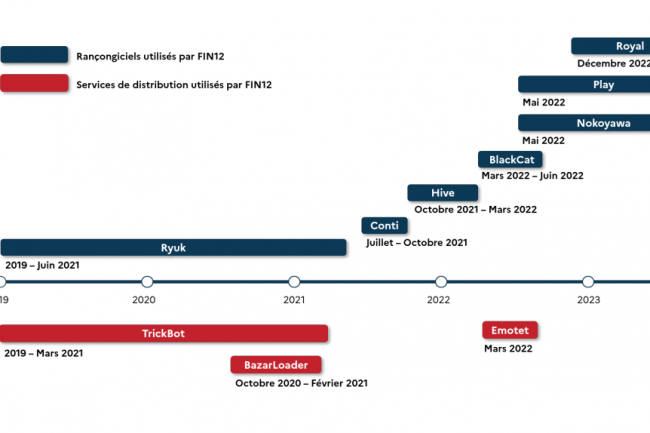

“Estos incidentes presentan características técnicas, en su mayoría similares a las observadas en el Hospital Universitario: acceso inicial al sistema de información mediante el uso de autenticadores válidos; uso conjunto del malware SystemBC y Cobalt Strike; almacenar cargas en el directorio C:\Users\Public\Music\; nombre de cifrado similar: xxx.exe, aunque esto no se pudo observar en el incidente del CHU. Los atacantes utilizaron dos puertas traseras: SystemBC y Cobalt Strike”, se lee en el informe. “Según los análisis de Anssi, los atacantes responsables del incidente del Hospital Universitario de Brest podrían estar afiliados a diferentes ataques de ransomware. Supuestamente utilizaron ransomware Ryuk, luego Conti, antes de distribuir Hive, Nokoyawa, Play y Royal. Un análisis histórico de su modus operandi los vincula con FIN12, así como con otras operaciones de ransomware que siguieron al final de las operaciones del grupo Conti (Wizard Spider)”.

Otras noticias que te pueden interesar