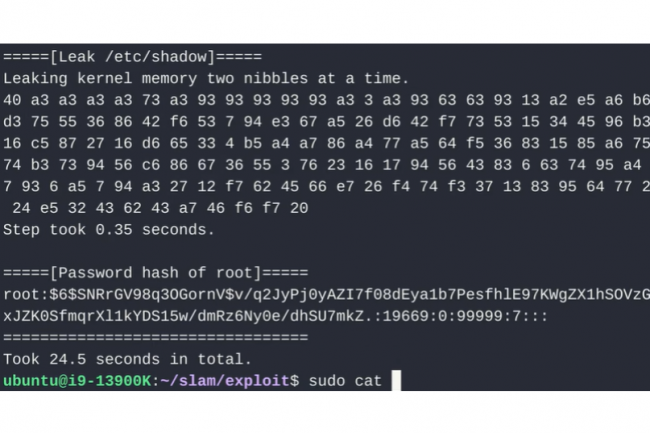

El defecto de Spectre vuelve a envenenar la vida empresarial. Según investigadores de seguridad de la Vrije Universiteit Amsterdam, un exploit en la línea del monumental Spectre de 2018 llamado SLAM afecta a los procesadores Intel, AMD y ARM. En su investigación, explican que este exploit utiliza las funciones recientes Intel LAM (Linear Address Masking), AMD UAI (Upper Address Ignore) y ARM TBI (Top Byte Ignore) para robar datos confidenciales. "SLAM explota dispositivos no ofuscados para permitir que un proceso de usuario robe datos ASCII arbitrarios del kernel". lo hizo saber académica. Según ellos, podría explotarse para extraer el hash de la contraseña raíz en minutos de la memoria del kernel.

Esta no es la primera vez desde Spectre que surgen vulnerabilidades similares. Éste es particularmente el caso de la Vulnerabilidad SWAPGS capaz de eludir ciertas medidas de mitigación implementadas en ese momento. "En lugar de apuntar a nuevas técnicas de ejecución transitoria (como BHI o Inception), SLAM se centra en explotar una clase común pero previamente inexplorada de herramientas de divulgación basadas en Spectre", explican los investigadores.

En AMD las medidas de mitigación para Spectre v2 son suficientes

Como parte de su estudio, los expertos desarrollaron un canal encubierto para extraer datos a través de dispositivos desenmascarados. El ingrediente clave es la omisión transitoria de las comprobaciones de canonicidad, ya sea abusando de funciones de enmascaramiento de direcciones lineales o de condiciones de carrera de microarquitectura (en chips AMD existentes). Además, reemplazan los canales tradicionales de ocultación de caché por aquellos basados en la traducción de direcciones, para evitar las mitigaciones SMAP. Utilizando técnicas de deslizamiento y búfer de recarga justo a tiempo, podemos crear un canal oculto explotable.

En respuesta a SLAM, Intel planea proporcionar orientación de software adicional para sus próximos chips compatibles con LAM sin indicar si se planea un parche para los modelos actuales. Por su parte, los desarrolladores de Linux han lanzado parches para desactivar LAM de forma predeterminada hasta que haya cambios de software disponibles. ARM ha emitido un aviso para brindar orientación sobre futuros procesadores compatibles con TBI, mientras que AMD dice que las mitigaciones existentes en Spectre v2 son suficientes para abordar el exploit SLAM. "Nos gustaría agradecer a los revisores anónimos por sus comentarios", explicaron los investigadores. “Este trabajo fue apoyado por Intel como parte del proyecto “Allocamelus”, por el Consejo de Investigación de los Países Bajos (NWO) como parte del proyecto “INTERSECT” y por el programa Horizonte Europa de la Unión Europea como parte del Acuerdo de subvención No. 101120962 ( “Reescalar”).

Otras noticias que te pueden interesar