Los investigadores de seguridad han observado campañas de ataque que utilizan dos variantes de IcedID, un troyano bancario utilizado en los últimos años para distribuir ransomware. Estas dos variantes, una de las cuales parece estar vinculada a la botnet Emotet, son más ligeras que la variante estándar, ya que se han eliminado algunas funciones. "Es probable que un grupo de actores de amenazas esté utilizando variantes modificadas para desviar el malware de las actividades típicas de troyanos bancarios y fraudes bancarios para centrarse en la entrega de cargas útiles, probablemente dando prioridad a la entrega de ransomware", dijeron los investigadores de Proofpoint en un nuevo informe. . “Además, basándose en los artefactos observados en la base del código, el tiempo y la asociación con las infecciones de Emotet, los investigadores de Proofpoint sospechan que los desarrolladores detrás de Emotet pueden haberse asociado con los operadores de Emotet. "IcedID ampliará sus operaciones, incluido el uso de la nueva variante Lite de IcedID, que tiene características diferentes y únicas, y probablemente la probará a través de infecciones existentes de Emotet", afirma el informe.

IcedID, favorecido por los brokers de acceso inicial

El troyano IcedID, que apareció por primera vez en 2017, se utilizó originalmente para robar credenciales bancarias en línea inyectando contenido malicioso en sesiones de navegación locales, una táctica de ataque conocida como webinject. Si bien entre 2017 y el año pasado la base del código del troyano experimentó pocos cambios, en los últimos años algunos grupos de atacantes han comenzado a utilizar el troyano más por sus capacidades de carga para otro malware que por sus capacidades de fraude bancario. En 2022 y 2023, Proofpoint observó cientos de campañas de ataque utilizando el troyano IcedID y sus investigadores las vincularon con éxito con cinco actores de amenazas distintos, la mayoría de los cuales operan como intermediarios de acceso inicial, lo que significa que venden acceso a redes corporativas a otros ciberdelincuentes, en la mayoría de los casos. bandas de ransomware.

Desde junio de 2020, un grupo, seguido de Proofpoint con el nombre TA578, utiliza IcedID. A menudo, para sus campañas de distribución de malware por correo electrónico, este grupo utiliza señuelos como "imágenes robadas" o "violaciones de derechos de autor". Este grupo utiliza lo que Proofpoint considera la variante estándar de IcedID, pero también ha distribuido Bumblebee, otro cargador de malware preferido por los corredores de acceso inicial. Otro grupo llamado TA551, que opera desde 2018, también opera la variante estándar de IcedID. Este grupo utiliza técnicas de secuestro de hilos de correo electrónico para distribuir documentos maliciosos de Word, PDF y, más recientemente, documentos de OneNote. Además de IcedID, el grupo TA551 también utiliza los programas maliciosos SVCReady y Ursnif para distribuir sus cargas útiles. Un segundo grupo, llamado TA577 por los investigadores de Proofpoint, también utiliza secuestro de subprocesos e IcedID. Comenzó a usar IcedID en 2021 y también es conocido por distribuir Qbot. En 2022, Proofpoint también observó un actor de amenazas identificado como TA544 dirigido a empresas en Italia y Japón con IcedID y Ursnif.

IcedID lite y variantes bifurcadas

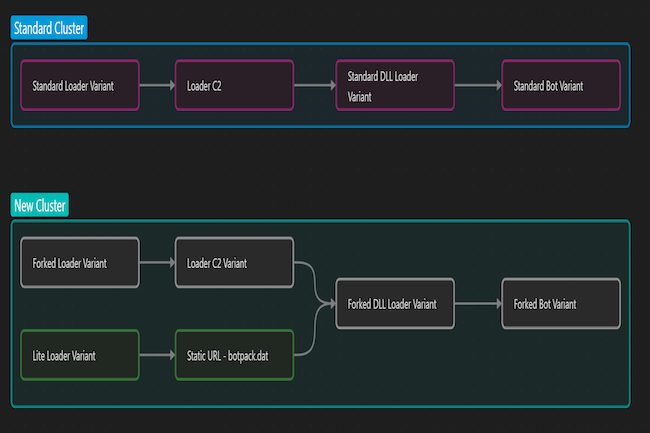

Desde febrero, Proofpoint también ha estado rastreando un grupo llamado TA581 que utiliza una variante bifurcada de IcedID con funciones de fraude bancario eliminadas, incluidas webinjects y backconnect. Considerado un facilitador de acceso inicial, también se sabe que TA581 utiliza el malware Bumblebee. Para sus campañas de correo electrónico, el actor de amenazas explota señuelos relacionados con el negocio, como recibos de pago, información de clientes, facturas y recibos de pedidos, para entregar varios tipos de archivos o URL maliciosas. Las campañas bifurcadas de IcedID utilizan específicamente archivos adjuntos de Microsoft OneNote y archivos adjuntos inusuales con la extensión .URL. La variante bifurcada de IcedID utiliza la carga útil estándar de IcedID que se comunica con un servidor de comando y control (C2) para descargar una DLL y luego la versión bifurcada del troyano IcedID sin funcionalidad.

En una campaña basada en la variante bifurcada, los atacantes utilizaron como señuelo facturas que solicitaban confirmación al destinatario. Se hacía referencia a los destinatarios por su nombre y los correos electrónicos contenían archivos adjuntos que terminaban en .one (archivos OneNote). Cuando se abren, estos documentos requieren que el destinatario haga doble clic en el botón "abrir" del documento, que ejecuta un archivo de aplicación HTML (HTA). Este archivo ejecutó un comando de PowerShell que cargó el cargador IcedID a través de la exportación PluginInit de rundll32 y también abrió un archivo PDF señuelo. En otra campaña, los atacantes utilizaron como señuelo avisos de retirada de productos relacionados con la Ley Nacional de Seguridad del Tráfico y Vehículos Motorizados o la Administración de Alimentos y Medicamentos de EE. UU. Estos correos electrónicos contenían archivos adjuntos .URL que, cuando se abrían, iniciaban el navegador predeterminado y descargaban un script .bat. Luego, este script descargó el cargador IcedID y lo ejecutó utilizando la misma técnica rundll32.

Una variante Lite de IcedID

Al mismo tiempo, los investigadores observaron otra variante de IcedID, llamada variante Lite, que no utiliza un servidor C2 sino una URL estática codificada para descargar un archivo "Bot Pack" llamado botpack.dat. Este archivo contiene la DLL de carga que luego descarga la misma versión bifurcada y eliminada del bot IcedID. La diferencia con esta versión es que tampoco filtra información sobre la máquina infectada al servidor C2, ya que no utiliza un servidor C2. La variante Lite se observó en noviembre como una carga útil de Emotet, una botnet que también se utiliza como plataforma de distribución de malware y se considera una de las principales amenazas de este año. Proofpoint atribuye Emotet a un grupo que sigue bajo el nombre TA542. No está claro si la variante Lite fue creada por TA542 o si la utiliza uno de sus clientes. "La variante Lite IcedID solo se ha observado después de infecciones por TA542 Emotet, pero Proofpoint no puede atribuir con confianza la variante Lite a TA542 porque las infecciones posteriores generalmente escapan a la visibilidad de los investigadores", dijeron. dijeron los investigadores. Dado que el código base de IcedID parece ser accesible para muchos ciberdelincuentes, los investigadores de Proofpoint creen que es probable que surjan nuevas variantes. Su informe contiene indicadores de compromiso para las campañas observadas hasta ahora que utilizan las variantes estándar, bifurcada y lite.

Otras noticias que te pueden interesar