Dos agujeros de seguridad en OpenSSL llenos

hace 4 años

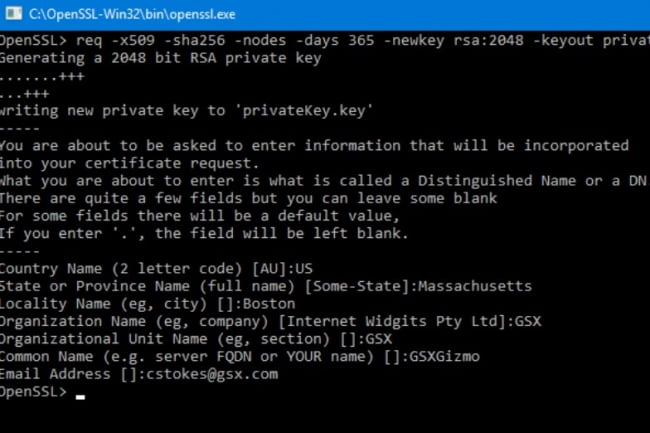

La biblioteca de cifrado de código abierto para comunicarse a través de SSL o TLS OpenSSL se ha corregido a partir de dos fallas de alto nivel. Estos permiten a los piratas informáticos aplanar una gran cantidad de servidores.

Se acaban de detectar los primeros agujeros de seguridad de alto nivel para 2021 en OpenSSL. Tienes que volver al 8 de diciembre de 2020 para encontrar uno de esta seriedad. De forma regular, durante muchos años, OpenSSL ha sido blanco de piratas cibernéticos. En 2014, por ejemplo, los piratas informáticos lograron explotar una vulnerabilidad crítica en la biblioteca de código fuente abierto comprometiendo las claves de cifrado durante una falla memorable llamada Heartbleed. Los administradores de seguridad de OpenSSL han lanzado dos soluciones para abordar estas preocupaciones que podrían provocar fallas en el servidor.

Un primer exploit al que se hace referencia como CVE-2021-3449 permite a un usuario no autenticado realizar ataques de denegación de servicio. Un servidor OpenSSL TLS puede fallar debido a una renegociación maliciosa de un mensaje ClientHello. "Si una renegociación de TLSv1.2 ClientHello omite la extensión signature_algorithms (donde estaba presente en ClientHello), pero incluye una extensión signature_algorithms_cert, se producirá una desreferencia de puntero NULL, lo que provocará un bloqueo y un ataque de denegación de servicio". Tenga en cuenta que los clientes de OpenSSL TLS no se ven afectados por esta preocupación. Este último fue informado a OpenSSL el 17 de marzo de 2021 por Nokia y el parche desarrollado por Peter Kästle y Samuel Sapalski de la misma firma.

Todas las versiones de OpenSSL 1.1.1 se ven afectadas y se recomienda una actualización a 1.1.1k, sabiendo que la versión 1.0.2 de este protocolo de seguridad no se ve afectada por esta vulnerabilidad.

Omisión del control sobre la emisión de certificados de seguridad no conformes

OpenSSL también corrigió una vulnerabilidad separada que, en casos extremos, evita que las aplicaciones detecten y rechacen los certificados TLS que no están firmados por una autoridad certificadora de confianza del navegador. La vulnerabilidad, rastreada como CVE-2021-3450, involucra la interacción entre una bandera X509_V_FLAG_X509_STRICT que se encuentra en el código y varios parámetros. “Un error en la implementación de esta verificación significó que se sobrescribió el resultado de una verificación previa para confirmar que los certificados de la cadena son válidos a nivel de CA. Esto efectivamente pasa por alto el control sobre los certificados no emitidos por estas autoridades y bloquea su emisión ”, continúa OpenSSL.

Para evitar esta falla, también es recomendable cambiar a la versión 1.1.1k de la biblioteca de código abierto, mientras que la 1.0.2 no se ve afectada. Este problema fue informado a OpenSSL el 18 de marzo de 2021 por Benjamin Kaduk de Akamai y fue descubierto por Xiang Ding y otros en Akamai. La solución fue desarrollada por Tomáš Mráz.

Si quieres conocer otros artículos parecidos a Dos agujeros de seguridad en OpenSSL llenos puedes visitar la categoría Otros.

Otras noticias que te pueden interesar