La plataforma de contenedorización de código abierto Docker ha instado a los usuarios a que apliquen parches a una vulnerabilidad crítica que afecta a algunas versiones de Docker Engine y que permite la escalada de privilegios mediante solicitudes API especialmente diseñadas. CVE-2024-41110Esta falla se descubrió por primera vez en 2018 y recibió una puntuación CVSS de 10/10. Aunque Docker corrigió la falla poco después, las versiones posteriores no recibieron la solución, según un aviso de seguridad del proveedor. “En 2018, se descubrió un problema de seguridad en el que un atacante podía eludir los complementos de autorización (AuthZ)”, dijo Gabriela Georgia de Docker en un Entrada de blog"Aunque este problema se solucionó en Docker Engine v18.09.1 en enero de 2019, la solución no se trasladó a las versiones posteriores, lo que provocó una regresión". Cualquiera que dependa de los complementos de AuthZ para gestionar las solicitudes y respuestas de acceso se ve potencialmente afectado, añadió Docker en su aviso de seguridad.

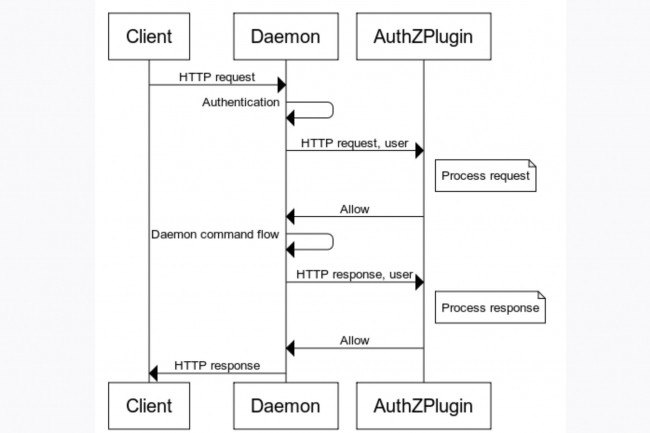

Según el modelo de autorización predeterminado de Docker, los usuarios con acceso al demonio de Docker pueden ejecutar cualquier comando, explicó Georgia. Por lo tanto, AuthZ se puede utilizar para ejercer un control de acceso granular basado en la autenticación y el contexto del comando. En determinadas circunstancias, AuthZ se puede manipular para aprobar solicitudes no autorizadas mediante solicitudes API especialmente diseñadas. “Un atacante podría explotar una omisión mediante el uso de una solicitud API con Content-Length establecido en 0, lo que provocaría que el demonio de Docker la pasara al complemento AuthZ, que podría aprobar la solicitud de forma incorrecta”, dijo Docker en su boletín de seguridad. El complemento AuthZ podría haber denegado la solicitud si se le hubiera pasado el cuerpo de la solicitud, lo que no fue así, añadió la empresa.

Bajo nivel de explotación según Docker

La vulnerabilidad fue inicialmente parcheada en una actualización de enero de 2019, en Docker Engine v18.09.1. Sin embargo, las implementaciones posteriores, incluidas v19.03 y posteriores, no incluyeron la corrección, lo que resultó en una regresión. “Esto se identificó en abril de 2024 y se lanzaron parches para las versiones afectadas el 23 de julio de 2024”, agregó la compañía. “El problema se ha clasificado como CVE-2024-41110. Aunque los sistemas siguieron siendo vulnerables mucho después de que se aplicara el parche inicial, Docker aseguró que la explotabilidad del error seguía siendo baja. “La probabilidad de explotación es baja”, agregó Georgia. No obstante, Docker recomendó a los usuarios que aplicaran los parches disponibles ahora, en particular porque el problema obtuvo una puntuación “baja” en las evaluaciones de referencia de CVSS para “complejidad del ataque” y “privilegios requeridos”. Las soluciones alternativas para las versiones afectadas incluyen actualizar a la última versión y (si la actualización no es posible) evitar el uso de complementos de AuthZ y restringir el acceso a la API de Docker solo a partes de confianza.

Tenga en cuenta que los usuarios de Docker Engine v19.03.x y posteriores que no dependen de complementos de autorización para tomar decisiones de control de acceso, así como los usuarios de todas las versiones de Mirantis Container Runtime, no se ven afectados por este agujero de seguridad. Los usuarios de productos comerciales y de la infraestructura interna de Docker que no dependen de complementos de AuthZ tampoco se ven afectados.

Otras noticias que te pueden interesar