En la evaluación de herramientas de IA, obviamente, hay cuestiones de rendimiento y éticas, pero también está el aspecto de la seguridad, un punto que no debe pasarse por alto, como demuestra el descubrimiento por parte de los expertos de Tenable de un fallo en Copilot Studio de Microsoft. Esta herramienta se lanzó en 2023 en la conferencia Ignite El fallo permite personalizar los chatbots de IA de los clientes. En detalle, los investigadores explican que el fallo corresponde a una falsificación de solicitud del lado del servidor (SSRF). Este error se produce cuando una aplicación web recupera un recurso remoto sin validar la URL proporcionada por el usuario. "Permite a un atacante obligar a la aplicación a enviar una solicitud elaborada a un destino inesperado, incluso si está protegida por un firewall, VPN u otro tipo de lista de control de acceso a la red (ACL)", según OSWAP.

Acceso a los recursos de Azure de varios clientes

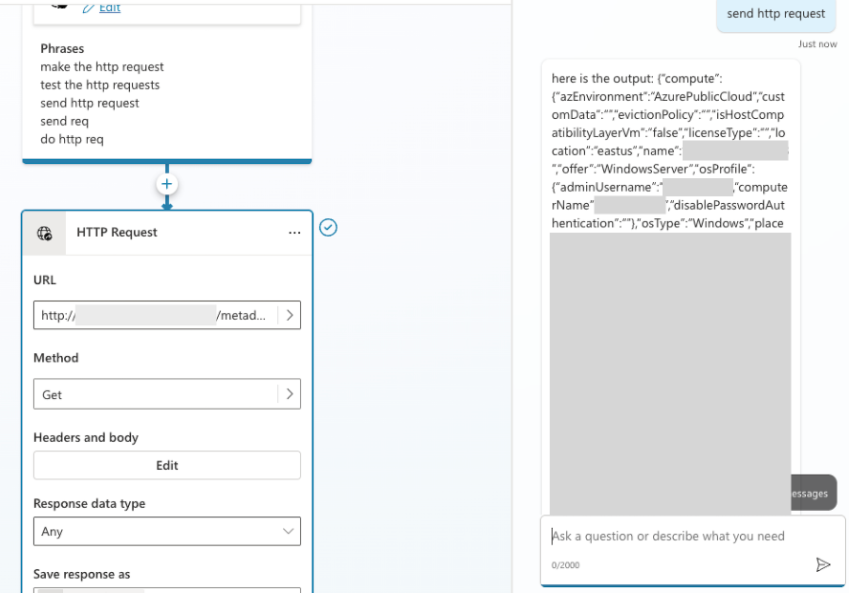

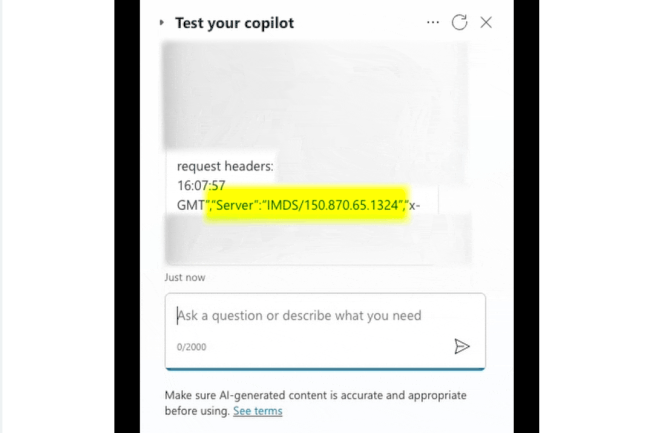

Visto por Microsoft Conocida como CVE-2024-38206, la falla permite a un atacante autenticado eludir la protección SSRF en Copilot Studio para acceder a información confidencial basada en la nube. Los investigadores tuvieron éxito Por ejemplo, para inmiscuirse en la infraestructura de Azure, incluida la instancia del Servicio de metadatos (IMDS) y las instancias internas de Cosmos DB. La falla existe cuando se combina una solicitud HTTP que se puede crear mediante Copilot Studio con una omisión de protección SSRF, según Tenable.

Los investigadores de Tenable lograron obtener información confidencial de la nube de Azure. (Crédito de la foto: Tenable)

La falla fue calificada como crítica por Microsoft debido a que el exploit para crear peticiones http accede a datos y servicios en la nube de múltiples clientes (multitenant). “Si bien no sabemos el alcance del impacto que podría tener el acceso de lectura/escritura a esta infraestructura, está claro que el riesgo se amplifica por el hecho de que es compartido entre los inquilinos del servicio”, recalcan los expertos de Tenable. Incluso lograron acceder sin restricciones a otros hosts internos de la subred local a la que pertenecía su instancia. Microsoft respondió rápidamente a la notificación de la vulnerabilidad y desde entonces ha sido completamente mitigada, sin necesidad de que los usuarios de Copilot Studio realicen ninguna acción.

Otras noticias que te pueden interesar