Varias vulnerabilidades de corrupción de memoria han sido descubiertas por microsoft en la biblioteca maldiciones. Esto proporciona un entorno de programación para escribir interfaces de usuario basadas en texto (TUI) o aplicaciones de consola con apariencia gráfica. Estas vulnerabilidades, denominadas colectivamente CVE-2023-29491, a las que se les asigna una puntuación CVSS de 7,8, pueden permitir a los atacantes obtener acceso no autorizado a sistemas y datos modificando la memoria del programa.

“Los funcionarios de la biblioteca han implementado con éxito parches para estas vulnerabilidades. maldicionesThomas E. Dickey, en el compromiso 20230408”, dijo Microsoft en una publicación de blog. “También hemos trabajado con Apple para resolver problemas específicos de macOS relacionados con estas vulnerabilidades. Nos gustaría agradecer a Gergely (Kalman) por su contribución y el compromiso de la comunidad. Las violaciones de corrupción de memoria pueden explotarse en varios tipos de ataques, incluida la denegación de servicio distribuido (DDoS), la escalada de privilegios, la ejecución de código arbitrario y la filtración de información confidencial.

Ataques de envenenamiento variables

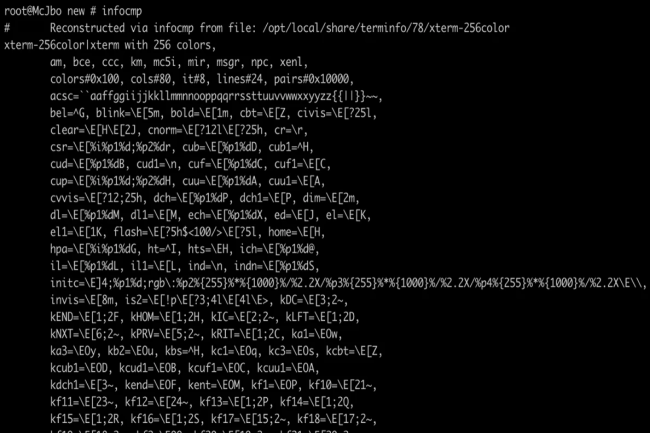

“La biblioteca maldiciones utiliza bases de datos de dispositivos para ser independiente del dispositivo (no es necesario conocer las capacidades del dispositivo de antemano)”, dijo Microsoft. Esto significa que la biblioteca tiene acceso a un conjunto de información clave sobre el terminal utilizado. "Las bases de datos de dispositivos contienen un conjunto de capacidades que, en última instancia, determinan los caracteres de control enviados al dispositivo (dirigiendo al dispositivo a realizar interacciones básicas) y describen varias propiedades del dispositivo", dijo Microsoft. Durante su investigación, la empresa descubrió que durante la inicialización, la biblioteca maldiciones Estaba buscando varias variables de entorno, incluido TERMINFO para bases de datos de terminales. TERMINFO se puede manipular para que apunte a un directorio arbitrario para explotar potencialmente vulnerabilidades en maldiciones.

HOME, otra variable de entorno utilizada por maldicionesTambién se puede manipular con técnicas similares. "Cada sistema operativo moderno contiene un conjunto de variables de entorno que pueden afectar el comportamiento de los programas", dijo Microsoft. Una técnica bien conocida por los atacantes es manipular estas variables de entorno para hacer que los programas realicen acciones que beneficiarían sus objetivos maliciosos, es decir, "envenenarlos".

Versiones 6.4 y anteriores afectadas

Fue después de una auditoría de código y una confusión que Microsoft descubrió el error. La firma especificó que las contribuciones privadas de Gergely Kalman en Twitter le habían ayudado a avanzar en la investigación con varios casos de uso. Microsoft también señala que aunque la auditoría se llevó a cabo en la última versión 6.4 de maldicionesLas versiones anteriores de la biblioteca también pueden tener algunas o todas estas vulnerabilidades.

“Es interesante notar que, aunque la versión de maldiciones que verificamos fue 6.4 (la más reciente en el momento de la investigación), la versión de maldiciones en macOS era 5.7, pero había recibido varias correcciones de seguridad de Apple”, dijo Microsoft. “Sin embargo, todas nuestras conclusiones son válidas para todas las versiones de maldicionespor tanto, incluidas las versiones de Linux y macOS. Microsoft recomienda utilizar Microsoft Defender para detectar y proteger posibles abusos de las bases de datos TERMINFO en Linux y macOS.

Otras noticias que te pueden interesar