El método utilizado por toda la industria para evaluar la gravedad de las fallas de software y hardware debe revisarse, ya que puede engañar, aprendimos el jueves en la Conferencia Black Hat Europe. El Sistema de Evaluación de Vulnerabilidad Común (CVSS) utiliza diversas medidas para cuantificar la criticidad de las infracciones. En la conferencia, expertos en ciberseguridad de JPMorganchase presentado Ejemplos en los que el sistema no refleja correctamente los riesgos reales. El problema es que muchos CVE están mal evaluados, las empresas dan prioridad a los esfuerzos de remediación en la base de datos.

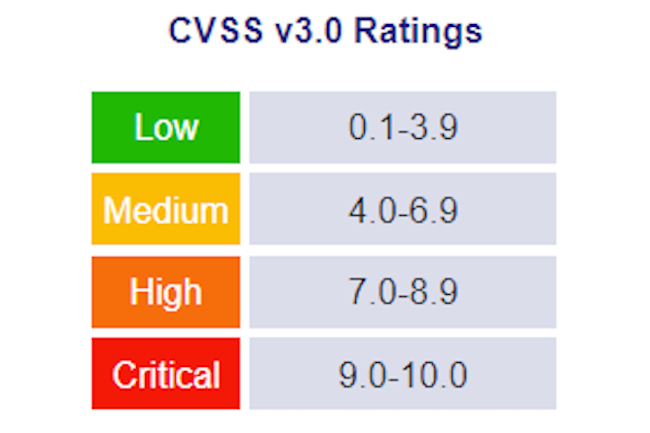

Por ejemplo, los puntajes CVSS no tienen en cuenta factores contextuales como el entorno en el que existe un defecto o si se ha explotado activamente en la naturaleza. "Las medidas de impacto de CVSS otorgan la misma importancia a la confidencialidad, la integridad y la disponibilidad, descuidando así las prioridades únicas de las compañías de riesgos y el impacto real de una vulnerabilidad", según JPMorganchase. En 2023, la tasa de divulgación promedio fue de 80 defectos por día, una cifra que aumentó alrededor del 20 % de un año al siguiente. Alrededor del 18 % se considera crítico, con una puntuación CVSS 3.0 de 9 o más.

Se subestima la gravedad de las vulnerabilidades

El análisis JPMorganchase sugiere que alrededor del 10 % de los agujeros de seguridad están potencialmente infravalorados. Por ejemplo, un DDoS de Citrix Netscaler, CVE-2020-8187Mostrado en solo 7.5 y revelado durante la crisis covid, tenía el "potencial de llevar a las empresas a una parada brutal". Los investigadores afirman que la protección de la privacidad no se tiene en cuenta suficientemente al establecer puntajes CVSS. “El uso de medidas de confidencialidad genérica potencialmente enmascara el impacto en la privacidad en miles de CVE.

Otro ejemplo, la falla CVE-2019-13450 La divulgación de información sobre Zoom (apertura de la cámara web sin interacción del usuario) solo se clasificó como un riesgo promedio a pesar de su impacto potencial de "violaciones de privacidad, riesgo de seguridad, [et] Consecuencias posibles legales y de reputación ", según los investigadores de JPMorganchase. Afirman que la consideración inadecuada de las dependencias es otra brecha importante en las puntuaciones de CVSS, lo que afecta la priorización de al menos el 11 % de las CVE. Las exploits a veces requieren una configuración específica o confían en otras vulnerabilidades de software: los controles de configuración y acceso pueden afectar significativamente la capacidad de un atacante para explotar un defecto. Los investigadores dicen que si los privilegios de los usuarios pueden influir en la gravedad y el impacto potencial de un defecto, siguen siendo otro factor que no se tiene en cuenta suficientemente en el cálculo de las puntuaciones de CVSS.

¿CVSS 4.0 también afectado por las deficiencias?

El siguiente marco CVSS 4.0 introduce medidas de impacto extendidas, acciones temporales refinadas y nuevos elementos adicionales para mejorar la precisión de la evaluación. Sin embargo, según los investigadores de seguridad de JPMorganchase, los problemas siguen siendo particulares, la ausencia de tener en cuenta las preocupaciones en la protección de la privacidad y las asociaciones con amenazas persistentes avanzadas (APT). La institución financiera ha desarrollado un marco para tener en cuenta la falta de ponderación de APT y explotabilidad, así como la cuestión de las dependencias. Ha desarrollado un esquema conceptual que alienta a otros miembros de la comunidad de seguridad a examinar y participar en el refinamiento de este esquema.

En respuesta a una pregunta de la OSC, Syed Islam, el principal arquitecto de seguridad en JPMorganchase, ha reconocido que solo las organizaciones que han alcanzado un cierto grado de madurez en términos de seguridad, por ejemplo, al tener un inventario de tecnologías y aplicaciones sobre las cuales se basan su actividad, obtendrían un beneficio sustancial de la aplicación de su metodología de evaluación por fallas.

Otras noticias que te pueden interesar