Claves API, tokens, contraseñas, certificados, directorios GitLab o GitHub son secretos que pasan con mayor o menor confidencialidad a manos de los desarrolladores. Estos elementos clave se han vuelto esenciales para implementar aplicaciones modernas en una nube privada, pública o híbrida. Para poner algo de orden en la casa, Hashicorp ha estado promocionando su solución Vault durante varios años para proteger, almacenar y controlar más de cerca el acceso a todos estos secretos esenciales para cualquier SI moderno. Durante su discurso de apertura del 11 de octubre en el evento Hashiconf, el CTO de la editorial Armon Dadgar volvió a los anuncios relacionados con la seguridad con la herramienta –aún en versión alfa– HCP (Plataforma en la nube Hashicorp) Vault Radar, disponibilidad general de HCP Vault Secrets, Secrets Sync Beta para Vault Enterprise y, finalmente, Vault 1.15. Estas capacidades ayudan a las empresas a proteger sus aplicaciones y servicios mientras aprovechan un modelo operativo en la nube para controlar mejor los costos, reducir el riesgo y aumentar la velocidad a la que los desarrolladores crean e implementan aplicaciones seguras.

Para iniciar la versión alfa de HCP Vault Radar, Hashicorp reutilizó los desarrollos de la start-up BluBracket, adquirida en junio de 2023. Radar es un servicio en la nube para automatizar el análisis, la identificación y la corrección de secretos almacenados inadvertidamente en líneas de código, entornos de desarrollo, wikis internos, servicios de chat y sistemas de emisión de tickets. De hecho, el análisis de secretos es esencial para las empresas que se esfuerzan por controlar la proliferación de secretos sin comprometer el trabajo de los codificadores. Hashicorp ha integrado el servicio Radar en el control de versiones basado en Git, AWS Configuration Manager y estructuras de directorios en el ecosistema HCP. Si GitHub, por ejemplo, escanea los repositorios de un usuario en busca de cualquier cosa que no debería estar allí, Radar va un paso más allá y ofrece una variedad de categorías. Además de los secretos, la herramienta rastreará la información de identificación personal (PII) y los riesgos de infraestructura como código (IAC). Tenga en cuenta que HCP Vault Radar todavía se encuentra en el programa de acceso temprano de Hashicorp; Las empresas interesadas en este producto deben contactar con la editorial para participar en las pruebas. Como nos dijo Ray Austin, “Está previsto que Radar se lance en versión beta en enero de 2024 y anticipamos su disponibilidad general más adelante en 2024”.

Secretos y sincronización.

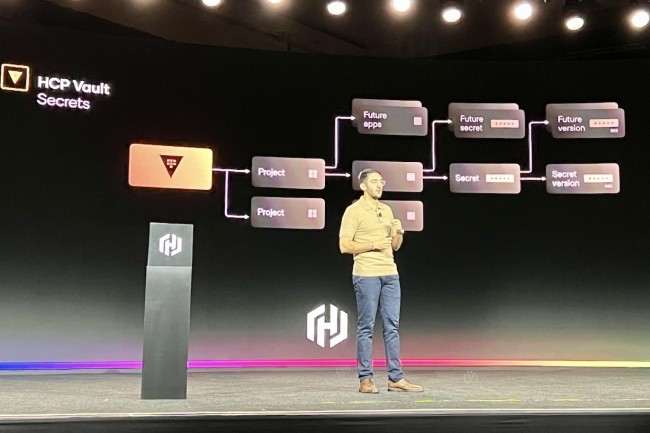

Además, Hashicorp presentó HCP Vault Secrets, disponible de inmediato, una oferta SaaS centrada en la gestión de secretos para producción, sincronizaciones adicionales y múltiples niveles de consumo. Según el editor, HCP Vault Secrets hace hincapié en la gestión de secretos con tres beneficios clave:

- Gestión de secretos centralizada que garantiza el ciclo de vida de los secretos en un solo lugar para que los usuarios puedan eliminar el cambio de contexto entre múltiples aplicaciones de gestión de secretos.

- Proteger los secretos cuando y donde los necesite: el control de versiones mejorado y la configuración de acceso a los secretos garantizan que los secretos se puedan sincronizar de forma segura con múltiples destinos, incluidos AWS Secrets Manager, GitHub Actions y Vercel. Alternativamente, los secretos de la aplicación se pueden recuperar mediante CLI, API, Terraform o Vault Secrets Operador.

- Inicio rápido en tan solo unos minutos con la versión gratuita o comercial

Finalmente, la sincronización de secretos permite a los operadores centralizar la gestión de secretos y al mismo tiempo permite a los desarrolladores consumir secretos según sus necesidades en sus aplicaciones. La naturaleza de la herramienta significa que se moverá felizmente entre plataformas: la versión beta incluye soporte para AWS, Azure, GCP y GitHub. A medida que más empresas adoptan un enfoque de múltiples nubes, enfrentan desafíos relacionados con la gestión de secretos aislados, herramientas de cumplimiento y generación de informes, así como la protección de superficies de ataque ampliadas, explica el editor. Las soluciones de gestión de secretos aislados tienen como objetivo principal unificar secretos entre soluciones específicas de su propia plataforma, que no pueden proporcionar una solución completa y, por tanto, no son adecuadas para entornos multinube. También pierden la capacidad de aprovisionar y rotar secretos de forma centralizada según las mejores prácticas que hayan establecido. Esto requiere que las empresas aprovechen múltiples herramientas de registro para mostrar a los auditores que cumplen con las normas. Por último, los entornos de múltiples nubes presentan una mayor superficie de ataque, lo que hace que la gestión de secretos y el cumplimiento sean más importantes que nunca.

Otras noticias que te pueden interesar