Los investigadores de seguridad de ECLECTICIQ han identificado un marco automatizado Brute -Force -on -force -Baptized Bruted -hasta ahora desconocido y los miembros del grupo de ransomware (RAAS) Grupo Black Basta han utilizado desde 2023 ". De acuerdo con el análisis del código fuente, la capacidad principal de esta capacidad de este trabajo es llevar a cabo un escaneo de redes de Internet automatizado y un borde de redes de burlas, incluido Bardefuxes, y vP en el marco de este marco en el marco en el marco en el marco, se realiza una reducción de redes de negocios y una frontera de redes bursátiles, incluyendo bañeras, incluido el análisis de las soluciones de negocios. " explicado Arda Büyükkaa, investigador de seguridad Eclecticiq.

Esta investigación fue llevada a cabo sobre la base de los periódicos para la discusión interna de Black Basta revelada el 11 de febrero por un actor ruso que usa el seudónimo de explotación de explotador en telegrama, que ya habían podido mostrar conflictos internos dentro de este grupo que precipitó su declive. El período de estos intercambios se extiende desde septiembre de 2023 hasta septiembre de 2024 y este último también pudo dar una visión general de las tácticas operativas de esta pandilla. Los analistas de ECLECTICIQ creen que Black Basta ha podido dirigir el equipo en el borde de la red mediante la medias credenciales, operar identificadores débiles o reutilizados utilizados como una base inicial para un movimiento lateral y la implementación de ransomware. "El marco de brutos permite a los afiliados de Black Basta automatizar e intensificar estos ataques, expandir el número de víctimas y acelerar la monetización para llevar a cabo operaciones de ransomware", dice Arda Büyükkaa. Los expertos en eclecticiq observan que Black Basta se dirige a las empresas industriales (fabricación, maquinaria, etc.) para explotar las dependencias en su cadena de suministro y aumentar la presión sobre sus víctimas.

Cisco, Citrix, Fortinet, Microsoft, Palo Alto, Sonicwall y Watchguard afectados

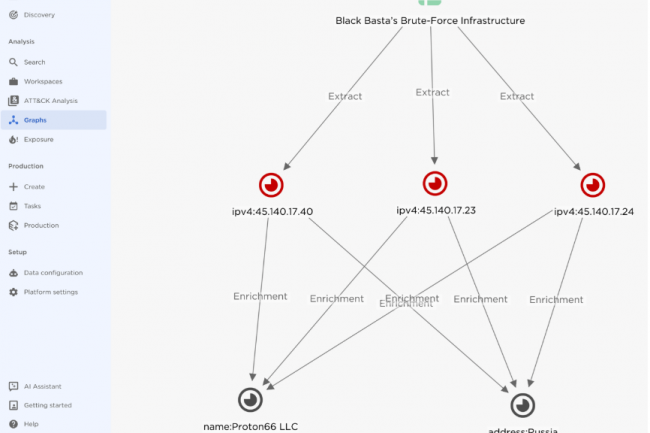

Se identificaron tres servidores como utilizados para ataques de fuerza bruta, registrados bajo el mismo sistema autónomo (AS) proton66 y ubicado en Rusia para llevar a cabo malware de seguridad operativa. "Esta elección estratégica probablemente tuvo como objetivo escapar de la vigilancia de los servicios policiales occidentales mientras realizaba actividades cibernéticas maliciosas en el territorio ruso", dijo Arda Büyükkaa. El marco de brutos se dirige a una amplia variedad de acceso remoto y soluciones VPN para obtener acceso inicial a las redes de víctimas. Entre las soluciones afectadas, encontramos a Cisco AnyConnect, Citrix NetsCaller (Citrix Gateway), Fortinet SSL VPN, Microsoft Remote Desktop Web, Palo Alto GlobalProtect, Sonicwall Netextender, y WatchGuard SSL VPN. Este marco utiliza un script PHP específico para cada plataforma utilizando canales de agente, caminos de acceso a puntos finales y controles de éxito adecuados. "Esta gran cobertura de VPN y productos de oficina remotos refleja un enfoque altamente adaptable, lo que permite a los atacantes buscar sistemáticamente información de identificación baja o reutilizada en varios entornos corporativos", continúa el investigador de seguridad ECLECTICI.

Al apoyarse en el análisis del código fuente de este marco, se han establecido varias operaciones de automatización, relacionadas con la rotación proxy, el escaneo de Internet, la generación y la recuperación de identificadores, ejecución distribuida y paralela, registro e informes, tácticas específicas de orientación, generación de contraseñas basadas en campos y certificados. Según los mensajes de chat de los mensajes de chat de los miembros de Black Basta, también nos enteramos de que el grupo ha explotado vulnerabilidades conocidas en VPN y Parefeux para obtener acceso inicial, recordando la importancia de aplicar correcciones para mantener constantemente sus dispositivos de red y seguridad. En su informe anual cibernético publicado la semana pasada, Anssi ha sonado la alarma de ataques y debilidades Equipo de seguridad en el borde de la red.

Los hipervisores de VMware también están dirigidos

Los analistas de ECLECTICIQ especifican con gran certeza que Black Basta también ha dado prioridad a la explotación de dispositivos de borde para obtener el acceso inicial mientras evita los controles de seguridad tradicionales. "Estos dispositivos generalmente carecen de capacidades de detección y respuesta, lo que lo convierte en un punto de entrada muy atractivo", advierte Arda Büyükkaa. "Una vez dentro, Black Basta se dirige a los hipervisores de ESXI, que alojan entornos virtualizados críticos. Al obtener un control administrativo total sobre ESXi, las partes interesadas de amenaza probablemente pueden cifrar el sistema de archivos, interrumpir las máquinas virtuales y paralizar las operaciones comerciales, lo que aumenta la presión para el pago del ransom. Datos, el movimiento lateral y la infiltración de infiltración de la red, que maximiza el impacto operativo.

Otras noticias que te pueden interesar