Una gran lección sobre la disponibilidad de Internet podría provenir de Ucrania, donde más de un año de ataques rusos no han logrado derribar la red. Según el estudio de ThousandEyes, propiedad de Cisco, titulado “Análisis de Internet en Ucrania – marzo de 2023”, los repetidos intentos de interrumpir el acceso a los principales sitios web ucranianos a veces tuvieron éxito, pero solo durante períodos cortos. Alojar contenidos en la infraestructura de proveedores globales, que en general han demostrado la mayor resiliencia, ha demostrado ser la estrategia defensiva más eficaz. "Las interrupciones en la red fueron insignificantes, y la seguridad de la capa de aplicación implementada para la mayoría de estos sitios fue capaz de bloquear el tráfico de manera específica (por ejemplo, sitios rusos), al tiempo que permitió que los sitios siguieran estando ampliamente disponibles para los usuarios legítimos", indica este estudio. ThousandEyes descubrió que otras dos opciones de alojamiento, a saber, los proveedores regionales fuera de Ucrania y el alojamiento dentro de Ucrania, eran menos resistentes.

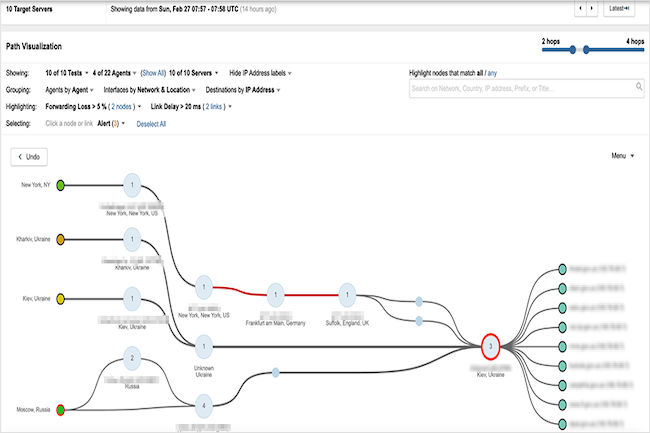

Para recopilar estos datos, ThousandEyes monitoreó docenas de sitios web de medios, gobiernos y bancos ucranianos entre febrero de 2022 y marzo de 2023, desde puntos de observación en Kiev y Járkov en Ucrania, y en Moscú y San Petersburgo en Rusia. , y desde otros puntos de observación alrededor del mundo. "La conexión a los servidores web de los sitios para verificar su disponibilidad y la calidad de carga de la página reveló la salud de los sitios desde una perspectiva de red y aplicación", dijo Angélique Medina, jefa de Internet Intelligence en cisco Mil Ojos. También reveló las medidas que están tomando los administradores de la red ucraniana para garantizar que sus sitios sufran menos interrupciones. “Por ejemplo, en las semanas previas a la guerra, algunos de estos sitios, en particular los sitios bancarios, comenzaron a migrar su contenido a proveedores globales. Y en las semanas posteriores al inicio de la guerra, se produjeron muchas otras migraciones”, dijo Medina.

Filtrar tráfico ilegítimo

“Es difícil abrumar a estos proveedores globales con ataques DDoS a nivel de red porque están muy distribuidos. Por lo tanto, ThousandEyes no observó ningún comportamiento que indicara que los sitios monitoreados no estuvieran disponibles debido a problemas de red”, añadió. “Los proveedores globales también tenían recursos para defenderse de los ataques a la capa de aplicaciones, que son más difíciles de bloquear. Esto incluía filtrar el tráfico ilegítimo mediante firewalls de aplicaciones web y validar a los visitantes del sitio para garantizar que no fueran bots”, explicó también Angélique Medina. . Este no fue el caso de los sitios alojados en Ucrania, donde los problemas de red eran más comunes. ThousandEyes observó altos niveles de pérdida de paquetes, lo que indica que un sitio estaba utilizando el protocolo Border Gateway (BGP) para bloquear todo el tráfico al sitio, a veces durante varios días. "Así que hubo muchos problemas con la pérdida de tráfico, por ejemplo, pero realmente no vimos eso en los sitios alojados o entregados globalmente", dijo Medina.

Las entidades ucranianas también bloquearon el tráfico procedente de Rusia en los puntos de observación de ThousandEyes en Moscú y San Petersburgo. Para los sitios alojados por proveedores regionales que no tienen una presencia global, la disponibilidad fue mayor que la de los sitios alojados a nivel nacional, pero menor que la de los proveedores globales. "Los hosts regionales pueden aprovechar las protecciones combinadas de la capa de aplicación y la capa de red contra ataques cibernéticos, pero pueden ser vulnerables a ataques a gran escala cuando un sitio objetivo está alojado en un único centro de datos", dijo la compañía. Análisis de Mil Ojos. En algunos casos, el punto de observación utilizado por el editor en Járkov no pudo llegar a ningún lugar durante algunos días debido a problemas de infraestructura en el terreno. "Según la información que reunimos, la interrupción se debió a los bombardeos, pero la conexión se restableció y no hubo problemas", dijo la señora Medina.

Comprender mejor el tráfico de Internet

El proveedor también observó esfuerzos en Rusia para bloquear ciertos paquetes para que no lleguen a los usuarios dentro del país. "En un caso, aparentemente por error, la configuración de red de un ISP ruso permitió desviar el tráfico destinado a Twitter", dijo la Sra. Medina. “Este es un escenario que todas las empresas deberían considerar, especialmente cuando el contexto político puede resultar en un uso indebido intencional del protocolo BGP. Los malos actores podrían dirigir el tráfico a sitios que controlan o bloquear el acceso de una empresa a Internet. Por tanto, es importante comprender cómo se dirige el tráfico en Internet y cómo protegerlo a lo largo del camino. A muchas empresas realmente no les importa cómo fluye el tráfico”, afirmó Angélique Medina.

Otras noticias que te pueden interesar