Según un informe de la empresa de ciberseguridad SentinelOne, dos grupos de piratas informáticos norcoreanos obtuvieron acceso durante cinco a seis meses en 2022 a los sistemas internos de un fabricante ruso de misiles y satélites, NPO Mashinostoyeniya. SentinelLabs, el brazo de SentinelOne especializado en inteligencia de amenazas y análisis de malware, ha identificado dos casos distintos de compromisos relacionados con Corea del Norte. Ambos apuntan a infraestructuras TI internas sensibles dentro de la misma base industrial de defensa rusa (DIB). Los ataques afectaron en particular al servidor de correo específico de la base de datos DIB y a una puerta trasera de Windows, denominada OpenCarrot. OpenCarrot permite el compromiso total de las máquinas infectadas, así como la coordinación de múltiples infecciones en una red local. "Nuestro análisis atribuye el compromiso del servidor de correo electrónico al actor de amenazas ScarCruft". declarado Centinela uno. "También identificamos el uso separado de una puerta trasera del Grupo Lazarus para comprometer su red interna".

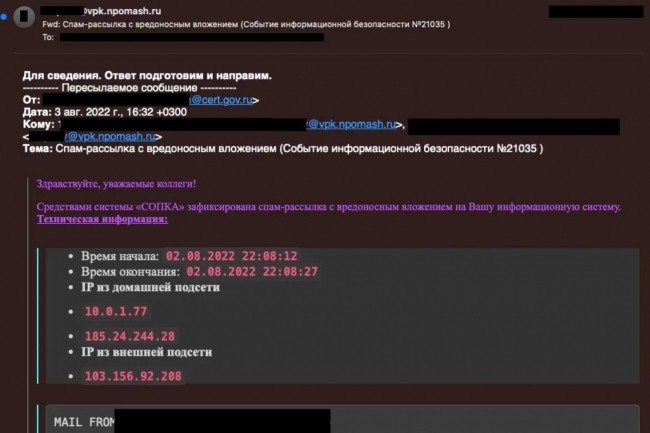

El editor reveló que accidentalmente encontró evidencia de la intrusión mientras cazaba y rastreaba a presuntos actores de amenazas norcoreanos. "Hemos identificado correos electrónicos filtrados que contienen un implante con características vinculadas a campañas previamente reportadas por actores de amenazas afiliados a la República Popular Democrática de Corea (RPDC)", dijo SentinelOne. “Estamos seguros de que los correos electrónicos relacionados con esta actividad procedieron de la empresa objetivo, NPO Mashinostroyeniya. Los correos electrónicos en cuestión datan de mediados de mayo de 2022, una semana después de que Rusia vetara una resolución para imponer nuevas sanciones a Corea del Norte por los lanzamientos de misiles balísticos intercontinentales. Según el proveedor, los correos electrónicos internos de NPO Mashinostroyeniya muestran que el personal de TI intercambió mensajes destacando comunicaciones cuestionables con infraestructura externa desconocida. "El mismo día, el personal de NPO Mashinostroyeniya también identificó un archivo DLL sospechoso presente en diferentes sistemas internos", añadió SentinelOne. Los correos electrónicos descubiertos probablemente se filtraron accidentalmente o fueron el resultado de actividades no relacionadas con la intrusión de NPO Mash, ya que los datos filtrados incluyen un volumen sustancial de correos electrónicos no relacionados con el tema de la investigación”, dijo SentinelOne.

Un servidor de correo electrónico basado en Linux comprometido

Después de revisar los correos electrónicos e investigar los dos conjuntos distintos de actividades sospechosas, las comunicaciones cuestionables y el implante de DLL, SentinelOne pudo vincular estas actividades con un actor de amenaza respectivo. La firma de ciberseguridad descubrió que el tráfico de red sospechoso discutido en los correos electrónicos implica el compromiso del servidor de correo Linux alojado públicamente en (185.24.244)[.]11). "En el momento del descubrimiento, el servidor de correo electrónico estaba emitiendo señales a la infraestructura que ahora atribuimos al actor de amenazas ScarCruft", dijo SentinelOne. "El host interno, el servidor de correo Red Hat de la empresa, estaba activamente comprometido y en comunicación con la infraestructura maliciosa de los atacantes", añadió SentinelOne. "El examen de todos los detalles lleva a la conclusión de que el actor de la amenaza probablemente operó en este servidor durante un período prolongado antes de que el equipo interno lo descubriera". Comúnmente asociado con actividades de Corea del Norte, ScarCruft Group, también conocido como Inky Squid, APT37 o Group123, apunta a personas y organizaciones de alto valor en todo el mundo. Aunque SentinelOne no pudo confirmar el método de acceso inicial y el implante ejecutándose en el servidor de correo electrónico en el momento del descubrimiento, vinculó las herramientas y técnicas utilizadas con las actividades anteriores de ScarCruft relacionadas con el uso de la puerta trasera RokRAT.

La segunda parte de la intrusión, la implantación de una DLL, fue atribuida a otro grupo de ciberdelincuentes, también vinculado a Corea del Norte, el grupo Lazarus. "Durante nuestra investigación, pudimos establecer que el archivo sospechoso en cuestión era una versión de la puerta trasera del sistema operativo OpenCarrot Windows, previamente identificada por IBM XForce como parte del negocio del Grupo Lazarus", dijo SentinelOne. La muestra de OpenCarrot analizada se implementó como un archivo DLL de servicio de Windows, destinado a ejecutarse de manera persistente, según SentinelOne. La variante OpenCarrot descubierta implementa más de 25 comandos de puerta trasera, muchas de cuyas características son representativas de las puertas traseras del grupo Lazarus. Las características específicas admitidas en esta campaña incluyeron descubrimiento, manipulación de procesos y sistemas de archivos, reconfiguración y conectividad C2. Siguiendo los métodos habituales del grupo Lazarus, OpenCarrot sufre constantes modificaciones que no siempre son incrementales.

Otras noticias que te pueden interesar