Los conflictos globales han adquirido una dimensión informática desde finales del siglo XX, ya sea por culpa de los combatientes o de sus simpatizantes. El reciente y atroz ataque contra Israel por parte del grupo terrorista Hamás no es una excepción. Estas acciones resaltan la necesidad de que los CISO, especialmente aquellos con entidades en Israel, adapten su infraestructura de respaldo y sus planes de continuidad del negocio, busquen nuevas amenazas y se comprometan aún más.

Las interrupciones y la fuga de personal afectan los planes de crisis

Quienes han vivido o trabajado en Israel ya saben que los puntos desencadenantes que llevan a las empresas a invocar sus planes de crisis son mayores que en otros países. Llevamos poco más de una semana de guerra y no sorprende que casi todas las empresas con activos en Israel hayan visto interrupciones en sus operaciones diarias.

La necesidad de pasar a pie de guerra también generó problemas de personal. El llamado y activación de reservistas en las Fuerzas de Defensa de Israel (FDI) ha sacado a unos 360.000 israelíes de sus trabajos diarios, ya sea en empresas emergentes o con proveedores de TI establecidos (Checkpoint, Cato Networks, Ctera o Morphisec). Esto significa que parte del personal de desarrollo y soporte técnico presente el viernes 6 de octubre ya no estaba disponible el lunes 16 de octubre. Luego está el objetivo de entidades oficiales y privadas con una gran cantidad de ataques distribuidos de denegación de servicio (DDoS) e intentos de piratería. .

Los atacantes apuntan a infraestructura y medios de comunicación israelíes clave

Varios grupos han afirmado estar detrás de ataques contra infraestructura israelí. El investigador de ciberseguridad Julian B. ha elaborado una interesante cronología lo que sugiere que ciertas actividades comenzaron el 6 de octubre. La línea de tiempo sirve para resaltar las actividades de Cyber Av3ngers (alineado con Irán), Killnet (alineado con Rusia) y Anonymous Sudan - un grupo que simpatiza con Hamás - también alineado con Rusia.

Anonymous Sudán se atribuyó la responsabilidad de un ataque al sistema de alerta de Israel. El gobierno israelí dijo que un error humano provocó que se activara el sistema de alerta en el norte de Israel, haciendo parecer que el área estaba bajo ataque. Noga, operador independiente de sistemas (gestión del sistema eléctrico israelí), se vio objeto de un ataque DDoS por parte de Cyber Av3ngers.

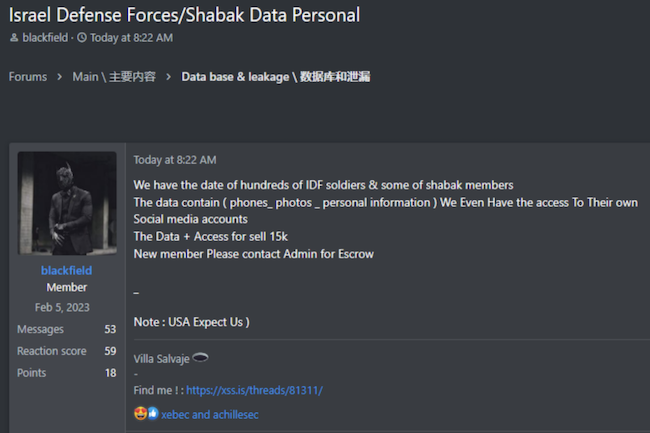

El Jerusalem Post, cuya página web quedó inaccesible el 7 de octubre, también fue blanco de un ataque DDoS. Los periodistas utilizaron las redes sociales para resaltar su situación de extinción y asegurar a los lectores y otras personas interesadas que todavía estaban activos. El sitio web del periódico finalmente volvió a estar en línea, pero tardó uno o dos días en volver a la estabilidad. ZeroFox publicó un informe destacando cómo el foro RAMP de la web oscura en idioma ruso compartía información de identificación personal (PII) de personas de las Fuerzas de Defensa de Israel o de la Agencia de Seguridad de Israel.

El nivel de desinformación y desinformación llegó a tal nivel tras la incursión de Hamás en Israel que la Comisión Europea se puso en contacto con X, Meta y TikTok para pedirles que vigilaran su entorno en busca de imágenes y vídeos ilícitos e ilegales. claramente parte de una campaña de desinformación. Estos incidentes no suceden queramos o no; son esfuerzos concertados para dar forma a la narrativa y sembrar confusión en la conciencia situacional: número de víctimas, sitios atacados.

El conflicto crea amenazas internas

Como en cualquier conflicto, se establecen campamentos. Por repugnante que sea, el hecho de que haya conflicto indica que hay apoyo abierto o encubierto. La base de apoyo puede incluir algunos de sus empleados que ven los recursos de su empleador como una extensión propia y pueden optar por explotar el ancho de banda y la red para promover una narrativa truncada.

Esta historia podría ser muy embarazosa para la empresa, ya que Las opiniones de un individuo pueden ser contrarias a aquellas que los líderes desean mostrar.. El CISO se encuentra en la posición insostenible de tener la tarea de monitorear las redes sociales en busca de individuos que lanzan peroratas y utilizan la red corporativa como centro de comando y control para un ataque dirigido a un lado o al otro.

De manera similar, cuando una empresa se presenta y condena las acciones de Hamás, permanece en silencio o condena a Israel, existe una posibilidad muy real de que un "insider" considere que su papel ahora es castigar a su empleador por esta postura percibida como "errónea". Del mismo modo, todos los programas internos de gestión de riesgos dentro de las empresas que apoyan activamente a los sectores de defensa e inteligencia deben estar en alerta máxima durante este tiempo. Las opiniones de los empleados sobre lo que está bien y lo que está mal pueden permitir que el empleado se escape con datos o información que, si están en uso, pueden permitir que el empleado se escape con datos o información. en manos de Hamás o de Israel, sería beneficioso para ambas partes.

Una situación crítica requiere que el CISO esté comprometido y sea visible

La situación es crítica y será aún más crítica. Las embajadas están evacuando de Israel al personal no esencial y a sus dependientes. Cuando esto sucede, es una señal clara de que todos deberían considerar el mismo camino. A medida que el número de personal disminuye y los ataques continúan, es prudente pedir a los empleados que dependan más del teletrabajo que de viajar hacia y desde una oficina y correr el riesgo de sufrir lesiones.

La capacidad para realizar negocios puede verse afectada y degradada durante este tiempo de crisis. Los CISO tendrán que cuidar de sus empleados y su red. También deben garantizar que la conectividad primaria tenga medios de comunicación auxiliares y terciarios para seguir siendo comprometidos y relevantes. Ahora no es el momento de “salir del aire”. Ahora es el momento de que el CISO se comprometa y sea visible.

Otras noticias que te pueden interesar