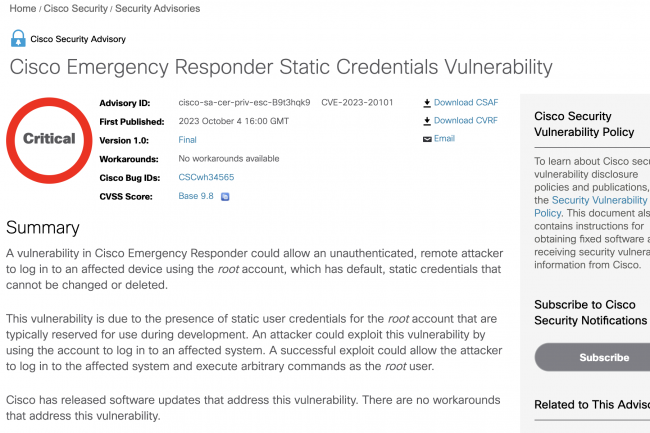

A finales de la semana pasada, cisco ha solucionado vulnerabilidades de autenticación, escalada de privilegios y denegación de servicio en varios de sus productos, uno de los cuales se utiliza para localizar a personas que llaman al número de emergencia 9-1-1 en Estados Unidos. La falla en Emergency Responder está relacionada con la presencia de credenciales estáticas predeterminadas para la cuenta raíz que se usaron durante el desarrollo, pero que nunca se eliminaron. Problema: los usuarios no pueden cambiar ni eliminar estas credenciales, lo que proporciona una puerta trasera permanente para los atacantes que podrían aprovecharlas para ejecutar comandos en los sistemas afectados con los privilegios más altos posibles. Junto con Unified Communications Manager, la solución Emergency Responder mejora la funcionalidad de llamadas al 9-1-1 con capacidad de ubicación de la persona que llama al número de emergencia para enrutar las llamadas al punto de respuesta de seguridad pública apropiado. El producto también permite a los servicios de emergencia monitorear dinámicamente el movimiento de las personas que llaman o de los teléfonos. Las credenciales de raíz estáticas solo están presentes en la versión de software 12.5(1)SU41 y se han corregido en la versión 12.5(1)SU5. La versión de firmware 14, así como las versiones 11.5 y anteriores no se ven afectadas. El fallo, catalogado con la referencia CVE-2023-20101, se considera crítico.

Una vulnerabilidad DoS en un punto final API de Cisco

Otra vulnerabilidad que afecta a Emergency Responder, así como a varios otros productos de Comunicaciones Unificadas, detectada en un punto final API podría provocar un ataque de denegación de servicio. La falla se puede explotar sin autenticación enviando solicitudes específicamente diseñadas al punto final API vulnerable y aumentando el uso de la CPU, lo que podría impedir el acceso a la interfaz de administración web de los dispositivos o provocar retrasos en el procesamiento de las llamadas. La vulnerabilidad, denominada CVE-2023-20259, se considera muy grave y afecta a Emergency Responder, Prime Collaboration Deployment, Unified Communications Manager (Unified CM), Unified Communications Manager IM & Presence Service (Unified CM IM&P), Unified Communications Manager Session Management Edition. (CM Unificado Pyme) y Unity Connection. Cisco ha lanzado actualizaciones de firmware para todos los sistemas afectados.

Una vulnerabilidad de escalada de privilegios en Network Services Orchestrator

Una tercera falla, referenciada como CVE-2021-1572 y parcheada en Network Services Orchestrator (NSO), podría provocar una escalada de privilegios si un atacante tiene acceso a una cuenta con pocos privilegios en el sistema y al servidor Secure Shell (SSH) para realizar comandos. La interfaz de línea (CLI) está habilitada. El problema se debe al hecho de que el servicio SFTP se ejecuta con los mismos privilegios que la cuenta utilizada para habilitar el servidor SSH integrado y esta cuenta tiene acceso raíz de forma predeterminada. "Cualquier usuario que pueda autenticarse en el servidor SSH integrado puede aprovechar esta vulnerabilidad". Cisco advirtió en su aviso. “De forma predeterminada, todos los usuarios de Cisco NSO tienen este acceso si el servidor está habilitado. La buena noticia es que el servidor SSH integrado está deshabilitado de forma predeterminada en la instalación de un sistema NSO. La mala noticia es que la mayoría de las versiones compatibles de NSO se ven afectadas cuando SSH está habilitado. La misma vulnerabilidad, inicialmente hecha pública en agosto, afecta a la ConfDun marco para la gestión de dispositivos. Los últimos avisos de Cisco para NSO y ConfD incluyen más información sobre las versiones afectadas y la disponibilidad de las versiones parcheadas.

Otras noticias que te pueden interesar