Barium, Wicked Panda, Wicked Spider o Earth Baku... Detrás de todos estos nombres se esconde un mismo grupo de ciberespionaje y no un grupo cualquiera: APT41. Este actor malicioso, que se beneficia del apoyo estatal para llevar a cabo múltiples operaciones de intrusión y desestabilización, habría causado más de un centenar de víctimas en todo el mundo según el gobierno estadounidense. Este grupo, una amenaza persistente y avanzada, actualiza periódicamente su arsenal de herramientas de compromiso (entre las que se incluyen, por ejemplo, un rootkit UEFI utilizado para implantar un controlador comprometido a nivel del kernel de Windows) compuesto de y Más de cincuenta programas maliciosos y herramientas maliciosas.

En un informe reciente, los investigadores de seguridad de Zscaler han... anotado Descubrió un cargador de malware hasta ahora desconocido: DodgeBox. "Un análisis más detallado reveló similitudes sorprendentes entre DodgeBox y variantes de StealthVector, una herramienta asociada con el actor de amenazas persistentes avanzadas (APT) con sede en China APT41/Earth Baku. DodgeBox es un cargador que carga una puerta trasera llamada MoonWalk, que comparte muchas de las técnicas de evasión implementadas en DodgeBox y utiliza Google Drive para las comunicaciones de comando y control", se lee en la publicación del blog. Sin embargo, en su publicación, Zscaler se centró en detallar las técnicas de DodgeBox y sus similitudes con StealthVector. Planea compartir más sobre la puerta trasera MoonWalk en una próxima publicación.

Amplíe el funcionamiento malicioso de DodgeBox

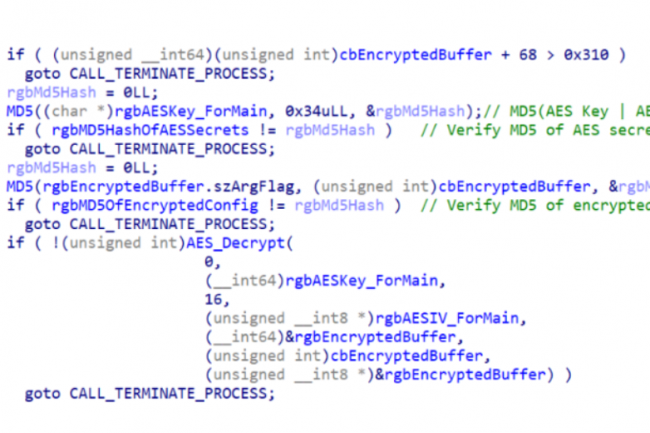

Al igual que StealthVector, DodgeBox es un cargador de shellcode escrito en C que se puede configurar con varias funciones, entre ellas, descifrar y cargar DLL integradas, realizar comprobaciones de entorno y enlaces y ejecutar procedimientos de desinfección. Pero según los investigadores de seguridad Yin Hong Chang y Sudeep Singh de Zscaler, DodgeBox también incorpora varias técnicas de evasión, como suplantación de pila, carga lateral y vaciado de DLL. "Durante nuestro análisis de DodgeBox, descubrimos similitudes significativas con el conocido cargador StealthVector utilizado por APT41. Estas similitudes, combinadas con el uso distintivo de la carga lateral de DLL y la adquisición de datos de telemetría de los países objetivo, nos llevaron a atribuir este nuevo cargador a APT41/Earth Baku con una confianza moderada".

Al combinar todas estas técnicas, se reducen significativamente las posibilidades de detección por parte de las defensas de ciberseguridad de los objetivos previstos. "Lo que distingue a DodgeBox de otros programas maliciosos son sus algoritmos y técnicas únicos", afirma el artículo de investigación. "DodgeBox utiliza en particular un hash FNV1a para los nombres de las DLL y las funciones". La clave es la capacidad de evadir la detección más fácilmente mediante el uso de valores distintos para la misma DLL. Pero eso no es todo, ya que el malware analiza las DLL y comprueba si la función Windows Control Flow Guard (CFG) está habilitada (que evita vulnerabilidades relacionadas con la corrupción de la memoria en las aplicaciones de Windows) e intenta detenerla si lo está.

Otras noticias que te pueden interesar