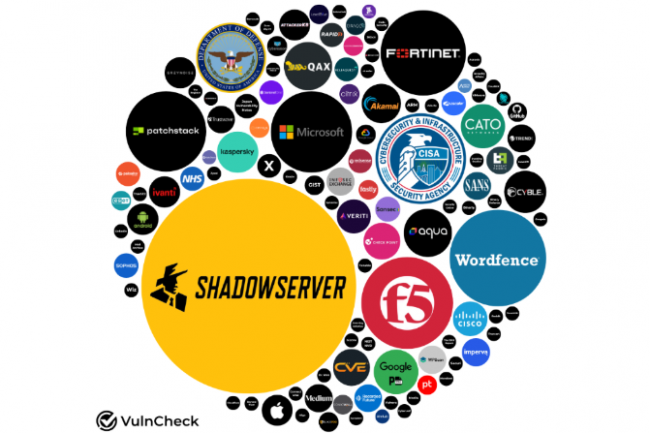

Los defectos de cero día no se debilitaron el año pasado. A estudiar De Vulcheck, especializado en análisis de vulnerabilidad, identificó 768 CVE (vulnerabilititas y exposiciones comunes) e informó públicamente como explotado en la naturaleza por primera vez en 2024. Un número creciente de 20 % en comparación con 639 CVES de 2023. Entre ellos, casi una cuarta parte (23.6 %) fueron explotadas antes de que estuviera disponible una corrección (día cero). Lógicamente, cuanto más avanzamos en el tiempo, más aumenta el número de fallas explotadas: 50 % después de 192 días y 75 % después de 1,004 días. Sin embargo, después de 5 años, casi el 10 % de las violaciones de descubrimiento no se utilizan. El estudio se basa en datos de 100 fuentes, incluidas compañías de seguridad, agencias gubernamentales y organizaciones sin fines de lucro como Shadow Server.

El aumento en la divulgación de CVE, proveniente de fuentes de varios sectores, ayuda a explicar (al menos en parte) el aumento en las vulnerabilidades operadas registradas entre las ediciones anuales del informe. "El aumento del aumento se debe en parte a la combinación de un aumento en las granjas y un mayor número de fuentes de datos [...] La visibilidad de las granjas es mayor, porque más empresas, proveedores y equipos de investigación de seguridad informan operaciones y revelan públicamente la evidencia ”, subraya el informe. Matthias Hold, jefe del programa técnico de Bugcrowd, también ha notado esta tendencia: “Las empresas reconocen cada vez más sus responsabilidades de ciberseguridad, lo que conduce a una mayor transparencia con respecto a las vulnerabilidades. El simple volumen de CVE revelado públicamente, indudablemente, contribuye a esta tendencia, al dar una representación potencialmente más precisa del impacto real en los sistemas utilizables. Tenga en cuenta que la divulgación de Wordfence se tiene en cuenta y están bastante bien representadas. Nada sorprendente hacer esto, porque esta fuente enumera los defectos relacionados con WordPress, un entorno en el que se basa en aproximadamente el 40 % de los sitios web. Y esto debería tener un efecto inflacionario en las cifras anuales de exploit que provenir de Vulcheck, según el Sr. Held. "El número [de vulnérabilités] Aumentará debido a la facilidad de explotación de aplicaciones web que operan en versiones vulnerables [de WordPress] "Indica al Sr. Held.

Desarrollar seguridad proactiva

Además, más y más empresas son ahora CNA (autoridades de números CVE). El número de empresas que emiten CVE son mayores, su tasa de publicación está naturalmente condenada a aumentar con el tiempo. "Creo que estos datos nos recuerdan brutalmente que debemos dar prioridad a las sólidas estrategias de gestión de vulnerabilidad en todas las empresas, incluidas iniciativas completas para compartir información sobre amenazas y esfuerzos para atenuar los ataques en el tiempo real", concluyó el Sr. Hold.

Boris Cipot, un ingeniero de seguridad senior de Black Duck, dijo que varios factores ayudan a aumentar el descubrimiento de vulnerabilidades explotadas, incluida la mejora de la vigilancia. "El software que usamos simplemente puede contener más defectos, o se informa y se descubre de manera más efectiva", dijo Cipot. “Algunos no se corrigen durante largos períodos, lo que les da a los atacantes más tiempo para explotarlos. El impacto de estas hazañas, sea cual sea la causa, subraya la necesidad de adoptar medidas de seguridad proactivas. "Las empresas deben invertir en herramientas de observabilidad que monitorean sus entornos y detecten actividades sospechosas", dijo Cipot. “La adopción de un enfoque de confianza cero puede fortalecer la seguridad al limitar el acceso y reducir los riesgos. Por su parte, Kevin Robertson, director técnico de Acumen Cyber, explicó que el estudio destacó el acortamiento del período necesario para que las organizaciones apliquen las soluciones: "Aunque los resultados indican un aumento de CVE explotado activamente, esta tendencia probablemente se deba a una mayor dependencia. en el software de tercera parte ", dijo él. Y para agregar: "Las empresas modernas dependen en gran medida de las aplicaciones y servicios de tercera parte, lo que amplía la superficie de ataque potencial [...] Las empresas que integran más y más software tercero en su entorno, la gestión de vulnerabilidad proactiva debe integrarse en sus estrategias de seguridad. »»

Identificadores comprometidos en el origen de la mayoría de las violaciones

Otros proveedores fueron entrevistados por CSO para dar su opinión, como Rapid7, quien dijo que vio la explotación de vulnerabilidades disminuidas de año en año como vector de acceso inicial en 2024. En un contexto de ascenso en el poder de la ingeniería social y el aumento del abuso de identificación. La información se filtra para piratear sistemas remotos cuyos controles de seguridad son bajos o ausentes. "En particular, un cierto número de incidentes observados por los equipos de Rapid7 en 2024, donde inicialmente se pensó que la explotación de vulnerabilidades estaba en progreso, demostró que proviene del uso por los oponentes de la identificación de compromiso de información, en lugar de la explotación de CVE, "dijo Caitlin Condon, director de monitoreo de amenazas en Rapid7.

Según el equipo del editor responsable de administrado y respuesta a incidentes (MDR), los defectos que dieron lugar a violaciones se debieron a errores más antiguos en lugar de un día cero. "Una pequeña mayoría de las vulnerabilidades que los equipos de Rapid7 MDR y la respuesta vieron incidentes operados en entornos de producción real el año pasado fueron nuevas CVE que habían conocido los hazañas disponibles", dijo Caitlin Condon a CSO. “El resto de la explotación confirmada de los CVE que nuestros equipos observaron contra los sistemas de producción eran defectos más antiguos que ya se habían utilizado en campañas de amenazas muy mediadas. La mayoría de aquellos cuyo MDR Rapid7 confirmó la explotación en la naturaleza en 2024 aplicaciones de transferencia de archivos dirigidas y dispositivos de red, ya sea que se utilizaran anteriormente o no, dice Caitlin Condon.

Otras noticias que te pueden interesar