Los administradores de sistemas y los equipos de seguridad ciertamente pondrán su agenda para las prioridades correctivas que entregadas por Broadcom con respecto a VCenter de VMware. El Administrador de máquinas virtuales incluye una falla de desbordamiento en el protocolo DCE/RPC.

"Un actor malicioso con acceso a la red a vCenter Server puede activar esta vulnerabilidad al enviar un paquete de red especialmente diseñado, lo que podría conducir a la ejecución de código remoto", dijo Broadcom en un boletín. La vulnerabilidad CVE-2024-38812 muestra un puntaje de gravedad de 9.8 de 10.

Una elevación de los privilegios corrigidos en paralelo

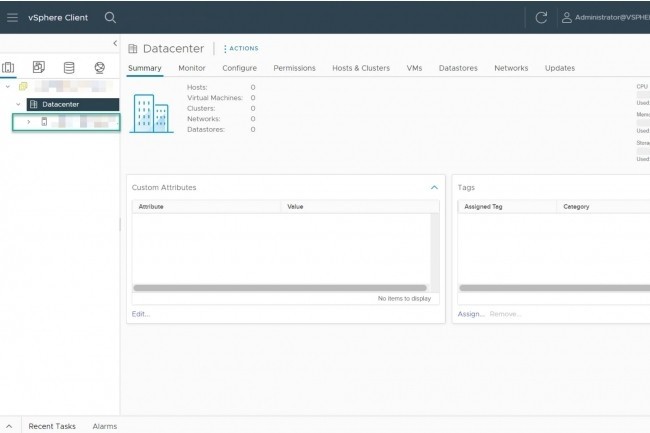

El proveedor también aprovecha la oportunidad para corregir el defecto CVE-2024-38813, lo que resulta en una elevación de privilegios en el servidor vCenter. Los investigadores de seguridad de ZBL y SRS del equipo TZL fueron acreditados con el descubrimiento e informes de estos dos defectos durante la competencia de ciberseguridad de Matrix celebrada en China en junio de 2024. Los parches se refieren a los siguientes productos: vCenter 8.0 (corregido en 8.0 U3b), Vcenter Server 7.0 (corregido en 7.0 U3), VMware Cloud Foundation 5.x (corregido en 8.0 U3b como solución asíncrona) y Cloud Foundation 4.x (corregido en 7.0 U3 en forma de solución asincrónica).

En junio pasado, Broadcom ya había reparado tres violaciones Critics en vCenter Server y Cloud Foundation. El CVE-2024-37079, 2024-37080 y 2024-37081 generó tanto en el desbordamiento de la memoria como en la elevación de los privilegios. Las fallas habían sido planteadas por los investigadores de seguridad Hao Zheng y Zibo Li del equipo de Legendsec del Grupo Qi'anxin y por Matei Badanoiu de Deloitte Roumania.

Otras noticias que te pueden interesar