Una evolución natural del antivirus tradicional, EDR (detección y respuesta de endpoints) ahora encuentra su lugar en la batería de protecciones implementadas por las empresas para protegerse pero también reaccionar ante incidentes de seguridad. Por tanto, es lógico ver a ciberhackers de todo tipo atacando esta generación de soluciones utilizando diversas técnicas. Después de varios meses de investigación, los investigadores de seguridad de Sophos (X-Ops) han identificado otra técnica de evasión basada en una herramienta que llamaron Aukill.e

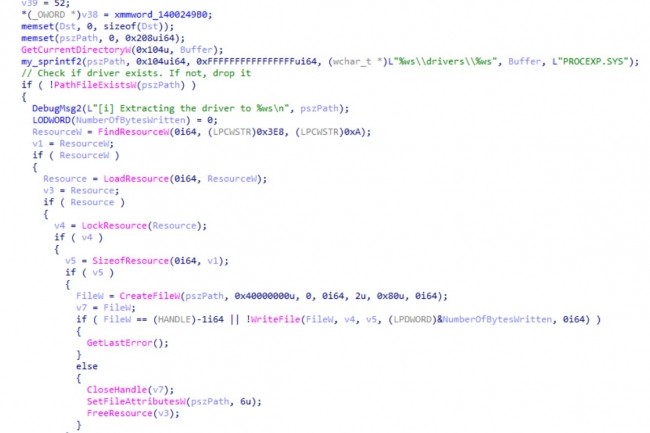

Este último explota una versión desactualizada de un controlador de la utilidad Process Explorer de Microsoft para deshabilitar los procesos EDR antes de implementar una puerta trasera o ransomware en el sistema de destino. explicar Sophos en un último informe. Una vez en un sistema, Aukill coloca un controlador llamado PROCEXP.SYS de la versión 16.32 de Process Explorer en la misma ubicación que la versión legítima del controlador inicial. "En el caso de Aukill, la herramienta abusa del controlador legítimo para ejecutar instrucciones para desactivar EDR y otros controles de seguridad en la computadora comprometida", advierte Sophos.

Una mejora con el tiempo en las capacidades maliciosas.

Según el proveedor de seguridad, Aukill emplea varios fragmentos de código y fue diseñado en torno a Backstab, una herramienta de código abierto utilizada para eliminar procesos de protección contra malware. En total, Sophos recopiló seis variantes diferentes del malware Aukill. “Encontramos muchas similitudes entre Backstab y Aukill. Algunos incluyen cadenas de depuración comunes y características, así como una lógica de flujo de código casi idéntica para interactuar con el controlador”, explica el editor.

El exploit Process Explorer para eludir los sistemas EDR no es nuevo, ya que ya se implementó en Backstab desde junio de 2021. Sin embargo, Aukill se caracteriza por una mejora con el tiempo, y Sophos descubrió que esta herramienta maliciosa ha evolucionado 5 veces desde su descubrimiento. noviembre pasado. Si la V1 se observó en la mayoría de los incidentes, Aukill V6 parece ser una versión experimental que introduce cambios notables según el editor.

Multihilo para evitar cualquier interrupción

Las versiones más nuevas, por ejemplo, ahora apuntan a más procesos y servicios EDR para eliminarlos. También incluyen una función que los prueba continuamente para garantizar que los procesos finalizados sigan finalizados a pesar de los intentos de reinicio. Los autores del malware también agregaron funciones para hacer que Aukill sea más robusto al permitirle ejecutar múltiples subprocesos a la vez para evitar ser interrumpidos. Los CISO no son los únicos que piensan en la resiliencia de sus operaciones...

Otras noticias que te pueden interesar