Al final de la semana pasada, Atlassian sonó la alerta Tras el descubrimiento de una seria vulnerabilidad en la versión del servidor y el centro de datos de su plataforma de administración de incidentes, Jira. Esta falla afecta las versiones 5.3.0 a 5.3.1 y 5.4.0 a 5.5.0 del servidor de administración de servicios JIRA y el centro de datos. El editor publicó rápidamente versiones corregidas del software, pero también proporcionó una solución de derivación que consiste en actualizar un solo archivo JAR en implementaciones impactadas. Las instancias de la nube de Atlassian no se ven afectadas.

Un problema de ruptura de autenticación

Según la descripción de la vulnerabilidad por Atlassian, este es un problema de la autenticación rota. El proveedor califica el CVE-2023-2250 como una crítica en su propia escala de gravedad. "Con la escritura de acceso a un directorio de usuarios y un correo electrónico saliente activado en un organismo de gestión de servicios JIRA, un atacante podría tener acceso a tokens de firma enviados a usuarios con cuentas que nunca se han conectado", explicó la compañía en su boletín. "Hay dos posibilidades para acceder a estos tokens: si el atacante está incluido en los problemas o solicitudes de JIRA con estos usuarios, o si el atacante se transfiere o obtiene acceso a correos electrónicos que contienen una 'Vista de vista de enlace' (Muestre la solicitud) de Estos usuarios ", dijo el editor. Al leer solo o el inicio de sesión único (SSO), las personas que interactúan con la instancia por correo electrónico aún se asignan, incluso si se activa una autenticación única.

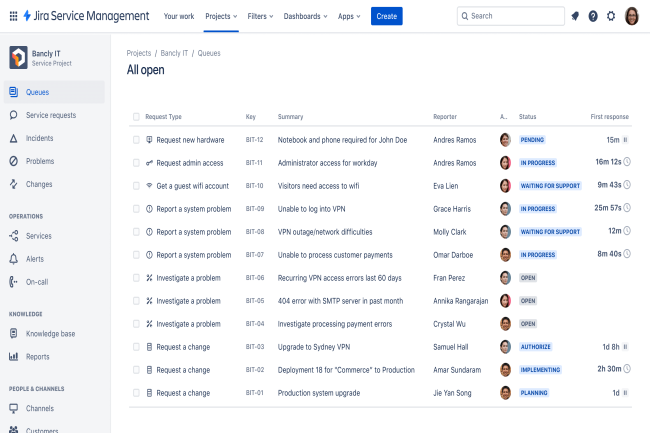

JIRA Service Management se puede utilizar para configurar y administrar un centro de servicio que unifica los servicios de asistencia de diferentes departamentos, como TI, recursos humanos, finanzas o servicio al cliente, que permite a los equipos trabajar mejor juntos en tareas comunes. La plataforma también es utilizada por las empresas para administrar activos, hacer inventarios, seguir la propiedad y el ciclo de vida, y puede usarse para los equipos de TI para administrar la configuración de la infraestructura, seguir las dependencias de los Servicios y crear bases de conocimiento para autoservicio. . Dadas las muchas características respaldadas por la plataforma y las tareas que puede realizar en un entorno de la empresa, la probabilidad de que un gran número de empleados, subcontratistas y clientes tengan cuentas en esta plataforma es alta, al igual que la posibilidad de abuso.

Atenuación de la vulnerabilidad de JIRA Service Management

Atlassian insiste en que las empresas que no exponen públicamente la gestión de servicios JIRA aún deben realizar una actualización a una versión corregida lo antes posible. Si no pueden actualizar todo el sistema, deben descargar el jar corregido de Desesek-Variable-Subsición-Plagin Para su versión en particular, detén Jira, copie el archivo en el directorio /Plugins/Plugins instalados Y relanzar Jira. Una vez que se corrige el jar o se ha instalado la versión corregida, las empresas pueden buscar en los usuarios de la base de datos cuya propiedad com.jsm.usertokendeletetask.completed se define en "verdadero" ya que se ha instalado la versión vulnerable. Estos son usuarios que podrían haber sido afectados, el siguiente paso es verificar que tengan las direcciones electrónicas correctas. Los usuarios internos deben tener el campo de mensajería correcto y los usuarios registrados públicamente deben tener un nombre de usuario idéntico a su dirección de correo electrónico.

Entonces es necesario imponer un reinicio de la contraseña en todos los usuarios potencialmente preocupados, lo que implica el envío de un correo electrónico de confirmación. Por lo tanto, es imperativo que sus direcciones electrónicas sean correctas. La API JIRA se puede utilizar para forzar el restablecimiento de la contraseña, incluida la expiración de cualquier sesión activa y la desconexión de cualquier atacante potencial. "Si se establece que el servidor de administración de servicios JIRA/cuerpo de CC se ha visto comprometido, recomendamos que detenga inmediatamente el servidor y lo desconecte de la red/Internet", dijo la compañía en una opinión. “También es posible dejar inmediatamente todos los demás sistemas que potencialmente comparten una base de usuarios o que tienen combinaciones comunes de nombre de usuario/contraseña con el sistema de compromiso. Antes de hacer cualquier otra cosa, es importante trabajar con el equipo de seguridad local para identificar el alcance de la violación y las opciones de recuperación ”, recomendó Atlassian.

Otras noticias que te pueden interesar