Para abordar las vulnerabilidades de ejecución remota de código y denegación de servicio, Atlassian ha lanzado parches urgentes para varios de sus productos. Las vulnerabilidades se han explotado antes, a veces poco después del lanzamiento de un parche o incluso antes de que esté disponible. En octubre, Atlassian ya lanzó un parche de emergencia para un problema de control de acceso que afectaba a las versiones locales de Confluence Server y Data.

La falla a la que se hace referencia CVE-2023-22515 permitió a atacantes no autenticados crear cuentas de administrador. Ya estaba explotada en estado salvaje como una vulnerabilidad de día cero cuando la compañía lanzó el parche. A principios de noviembre, pocos días después del lanzamiento del parche, los atacantes comenzaron explotar otra vulnerabilidad crítica conocida como vulnerabilidad de autorización incorrecta (CVE-2023-22518) en el centro de datos y el servidor de Confluence. Las fallas más antiguas de Confluence explotadas como vulnerabilidades de día cero o día n por varios grupos de atacantes incluyen CVE-2022-26134, CVE-2021-26084 y CVE-2019-3396. Por lo tanto, se recomienda a los clientes que apliquen los parches de diciembre lanzados recientemente lo antes posible.

Defectos de inyección y deserialización de los modelos de Confluence.

Una de las vulnerabilidades críticas parcheada la semana pasada permite a atacantes anónimos y autenticados inyectar código inseguro en páginas de instancias afectadas de Confluence Data Center y Confluence Server. Atlassian clasifica esta falla, denominada CVE-2023-22522, como un problema de inyección de modelo. Dependiendo del proveedor, esto puede dar lugar a la ejecución remota de código en el servidor. La falla afecta a todas las versiones de Confluence Data Center y Server a partir de la versión 4.0.0, así como a las versiones independientes 8.6.0 y 8.6.1 de Confluence Data Center. La mayoría de las versiones afectadas están al final de su vida útil y ya no son compatibles. La compañía recomienda a los usuarios de Confluence Server que actualicen a las versiones 7.19.17 (LTS), 8.4.5 u 8.5.4 (LTS) y a los usuarios de Confluence Data Center que actualicen a las versiones 8.6. 2 o 8.7.1. La vulnerabilidad no ofrece otras posibles mitigaciones, pero Atlassian asesora a los clientes hacer una copia de seguridad de su instancia y eliminarla de Internet si no pueden aplicar el parche inmediatamente.

Otra vulnerabilidad crítica corregida la semana pasada es el resultado de un problema de deserialización de Java heredado de una biblioteca de análisis de terceros llamada SnakeYAML. Esta vulnerabilidad, denominada CVE-2022-1471, se solucionó en SnakeYAML hace un año. Desde entonces, otras tres averías, dos de alta gravedad y una clasificada como crítica, han sido reportados en SnakeYAML. No está claro por qué Atlassian esperó hasta ahora para publicar una reseñapero la lista de productos afectados es larga:

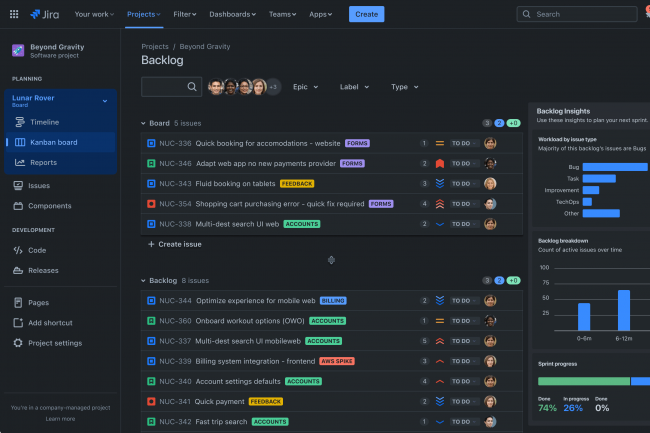

• Automatización de aplicaciones para Jira (incluida la edición Server Lite)

• Centro de datos de Bitbucket

• Servidor Bitbucket

• Centro de datos de Confluence

• Servidor de Confluencia

• Aplicación de migración a la nube Confluence

• Centro de datos Jira Core

• Servidor central Jira

• Centro de datos de gestión de servicios de Jira

• Servidor de gestión de servicios Jira

• Centro de datos de Jira Software

• Servidor de software Jira

Ejecución remota de código en aplicaciones complementarias de Jira

Algunas implementaciones de Jira solo se ven afectadas si también se instala una versión vulnerable de la aplicación Automation for Jira (A4J). Mientras tanto, las instancias de Confluence se ven afectadas si ejecutan una versión vulnerable de la aplicación Confluence Cloud Migration Assistant (CCMA). Esta aplicación está instalada de forma predeterminada. Atlassian proporciona más información sobre cada producto afectado y los escenarios en los que son vulnerables en preguntas frecuentes que acompaña al aviso.

Otra ejecución remota de código, con referencia CVE-2023-22523, se ha corregido en la herramienta Assets Discovery que se puede utilizar con Jira Service Management Cloud, Jira Service Management Server y Jira Service Management Data Center. Assets Discovery (anteriormente conocido como Insight Discovery) es una herramienta independiente que se puede instalar desde Atlassian Marketplace. Se utiliza para escanear la red local en busca de activos de hardware y software y para recopilar información sobre ellos. Atlassian recomienda a los clientes que desinstalen los agentes de Assets Discovery, apliquen el parche Assets Discovery y luego reinstale los agentes. Para Jira Service Management Cloud, la compañía recomienda encarecidamente a los usuarios implementar Assets Discovery 3.2.0-cloud o posterior y para Jira Service Management Data Center and Server, Assets Discovery 6.2.0 o posterior. También se solucionó una vulnerabilidad de ejecución remota de código, denominada CVE-2023-22524, en la aplicación Atlassian Companion para MacOS. Es una aplicación de escritorio complementaria que permite a los usuarios de Mac editar archivos localmente en sus computadoras antes de cargarlos en instancias de Confluence. Como tal, el peligro de ejecución remota de código (RCE) para esta falla se refiere a la máquina macOS en sí, no al servidor Confluence. Se recomienda a los usuarios que actualicen la aplicación a la versión 2.0.0 o posterior.

Fugas de datos a gran escala y denegaciones de servicio

Atlassian también ha publicado otro conjunto de avisos de seguridad que cubren ocho fallas de alta gravedad en varios productos. Estos problemas pueden provocar exposición de datos y denegaciones de servicio y se solucionaron en los lanzamientos de nuevos productos el mes pasado. Algunos provienen de bibliotecas de terceros. La comunicación sobre estas fallas, que se descubrieron a través del programa de recompensa de errores de la compañía y pruebas internas, marca un cambio en la política de divulgación de vulnerabilidades de Atlassian. Hasta ahora, la empresa solo reveló vulnerabilidades de gravedad crítica propias, pero esta política se ha extendido a vulnerabilidades de gravedad alta. "Si bien este cambio da como resultado una mayor visibilidad y divulgación, no significa que haya más vulnerabilidades", dijo la compañía. "Más bien, significa que estamos adoptando un enfoque más proactivo hacia la transparencia de la vulnerabilidad y estamos comprometidos a brindar a nuestros clientes la información que necesitan para tomar decisiones informadas sobre la actualización de nuestros productos".

Las ocho faltas de alta gravedad tienen las siguientes referencias:

• CVE-2020-25649 (Centro de datos y servidor de Jira Software)

• CVE-2022-28366 (Centro de datos y servidor de Jira Service Management)

• CVE-2022-29546 (Centro de datos y servidor de Jira Service Management)

• CVE-2022-24839 (Centro de datos y servidor de Jira Service Management)

• CVE-2023-44487 (Centro de datos y servidor multitudinario)

• CVE-2021-31684 (Centro de datos y servidor de Confluence)

• CVE-2023-3635 (Centro de datos y servidor Bitbucket)

• CVE-2023-5072 (Centro de datos y servidor de Bamboo)

Otras noticias que te pueden interesar