La multiplicidad de fallas en el software de código abierto y el software comercial de tercer partido, así como el malware dirigido a las tuberías de desarrollo de IA, exacerban los problemas de seguridad de la cadena de suministro de software. Según ReversingLabs (RL), los incidentes vinculados a la exposición de secretos integrados en desarrollos a través de componentes de código abierto abiertamente accesibles aumentaron en un 12 % el año pasado en comparación con 2023.

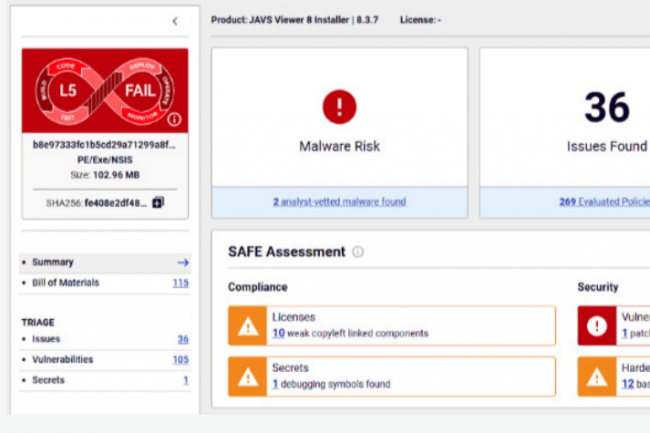

Un análisis de 30 software libre entre los más populares revela un promedio de seis defectos de gravedad crítica y 33 defectos de alta gravedad ... para cada uno de ellos. El software del propietario también es una fuente frecuente de riesgos, según otras conclusiones de informe Desde el reverso en la seguridad de la cadena de suministro de software.

Los riesgos vinculados a él se han vuelto cada vez más frecuentes y complejos, ya que los entornos de TI modernos se basan en gran medida en proveedores y componentes de código abierto. El problema ganó impulso después del pirateo de Solarwinds en 2020, que afectó a más de 30,000 organizaciones, incluidas las agencias gubernamentales estadounidenses.

Muchos incidentes resultantes de ataques contra la cadena de suministro de software, cualquiera que sea la forma que tome, ha ocurrido desde el Pirateo histórico de solar vidasatribuido a una unidad del servicio de inteligencia externa en Rusia.

Bajo el microscopio

Análisis de RL de más de dos docenas de binarios de software patentado ampliamente utilizado, incluidos huesos, administradores de contraseñas, navegadores web y software de red privada virtual (VPN), muestra la persistencia de una serie completa de problemas como secretos expuestos, la presencia de vulnerabilidades de software de explotación activa, posibles pruebas de alteración y aplicaciones de inadecuado.

Pero, según RL, son los módulos de código abierto y los estándares de código que aún representan la gran mayoría de los riesgos vinculados a la cadena de suministro en 2024. El análisis de paquetes populares como NPM, Pypi y Rubygems muestra que muchos modulados de código abierto ampliamente usados contienen componentes antiguos y obsoletos: un fenómeno conocido bajo el nombre de "código de rotación" (código de código ". Por ejemplo, NPM, un módulo antiguo, un módulo de módulo, un módulo de módulo conocido bajo el nombre de" código de rotación "(código de código". Las descargas y 16 aplicaciones dependientes, permitieron identificar 164 vulnerabilidades de código distintas, incluidas 43 de "crítico" y 81 de la gravedad "alta".

AI: Nuevo borde para los ataques de la cadena de suministro

El estudio también revela que las campañas dirigidas al software de la cadena de suministro ahora se dirigen a la infraestructura de desarrollo y al código utilizado por los desarrolladores de Aprendizaje Machine y aplicaciones de IA. Por ejemplo, los investigadores de RL descubrieron un Técnica maliciosa llamada "Nullifai"dentro del cual se coloca un código malicioso en los archivos de serialización de Python Pickle. Esta técnica ha escapado de las protecciones integradas en la plataforma de código abierto que abraza la cara, un conjunto de recursos populares para los desarrolladores de IA y ML.

"Los canales de suministro de IA son un objetivo cada vez más importante, los atacantes que manejan datos, modelos de capacitación y bibliotecas de software", dijo Michael Adetei, director de ingeniería de sistemas en el editor de soluciones de micro segmentación de Illumio. "Muchas organizaciones se basan en servicios de terceros para modelos previamente capacitados y herramientas basadas en la nube, pero los recursos no garantizados pueden introducir puertas y vulnerabilidades robadas". Según él ", para proteger la cadena de suministro de IA, las capas ocultas secretas de los modelos deberían estar expuestas a las pruebas de penetración y la capacitación contradictoria (entrenamiento adversos, consistiendo en la crianza de un modelo en los ejemplos que permiten su confiabilidad de degradación, el editor del editor,».

Peter Garraghan, CEO de Mindgard, proveedor de pruebas de seguridad para IA y profesor en la Universidad Británica de Lancaster, reconoce que las amenazas a la cadena de suministro constituyen una preocupación emergente para los desarrolladores de IA. "Los componentes de AI, por ejemplo, LLM, RAG, están integrados en la cadena de suministro de software, lo que lo convierte en un nuevo borde para ataques sofisticados", dice. "Como señala el OWASP (ver LLM 03: 2025), el LLM con frecuencia se integra con API externos y fuentes de datos, que introducen riesgos significativos debido a estas dependencias.» »

Y alentar las prácticas de codificación seguras no es suficiente "RSSI debe adoptar una postura de seguridad proactiva que incluya aplicaciones de IA continuas, transparencia en la estructura del software y amenazas automatizadas durante el ciclo de vida del desarrollo de la IA", aconseja Peter Garraghan.

Código generado por AI: una falsa sensación de seguridad

Las cadenas de suministro de software se basan fuertemente en códigos de código abierto, emanan de terceros y/o generados por AI, que introduce riesgos para escapar del control de los equipos de desarrollo. Según ReversingLabs, mejores verificaciones de software que la industria se construye e implementa son necesarias, según ReversingLabs.

"Faltan las herramientas tradicionales de APPSEC por amenazas como inyección de malware, modificación maliciosa de dependencias y defectos criptográficos", dice Saša Zdjer, director de confianza de ReversingLabs. "La verdadera seguridad requiere un análisis en profundidad del software, una evaluación de riesgos automatizada y una verificación continua durante todo el ciclo de desarrollo".

Los desarrolladores y los equipos de seguridad del equipo deben tener acceso a herramientas que les permitan garantizar que sus componentes fundamentales estén libres de vulnerabilidades conocidas o, lo que es peor, malware oculto o varias manipulaciones.

La introducción de códigos generados por AI no resuelve este problema. Se ha observado que el software generado por los códigos de reanudación de IA con vulnerabilidades conocidas, presentados con algoritmos de cifrado obsoletos o contenidos componentes de código abierto expirados.

ReversingLabs afirma que es necesario establecer una nueva generación de soluciones para la cadena de suministro de software, diseñada para identificar malware y manipulaciones, así como los cambios de comportamiento de una aplicación entre dos versiones sucesivas.

Extensión de nomenclatura del software

ReversingLabs y los expertos independientes todavía creen que es hora de adoptar y extender el concepto de nomenclatura de software (SBOM, para el proyecto de ley de materiales de software). Un SBOM proporciona un inventario completo de dependencias de software: datos que ayudan a las organizaciones a mitigar los riesgos de seguridad y responder rápidamente a las vulnerabilidades en bibliotecas y otros componentes.

"Actualmente, el SBOM es simplemente una lista de ingredientes y, tal vez, de vulnerabilidades existentes", dice Saša Zdjer de ReversingLabs. Las recientes adiciones a tener en cuenta una nomenclatura extendida, a los componentes del aprendizaje automático, criptográfico y SaaS, son un gran paso en la dirección correcta. »»

Darren Meyer, del proveedor de pruebas de seguridad de aplicaciones corporativas CheckMarx, subraya que las empresas deben desarrollar programas integrales basados en el riesgo para dominar las amenazas a su cadena de suministro de software. "To stay in fact that vulnerable and malicious third -party codes, it is necessary to have a complete chain of tools, in particular functions for analyzing the composition of software (SCA) to identify the known vulnerabilities in third -party software components, an analysis of containers to detect flaws in packages from third parties within containers, and information on the centered threats on the malicious packets in order to Identify compromise components ”, lists Darren Meyer.

David Spillane, director de ingeniería de sistemas en el proveedor de seguridad cibernética de Fortinet, argumenta que RSSI tiene un papel clave que desempeñar en la mitigación de los riesgos potenciales vinculados a la seguridad de la cadena de suministro: "Además de las prácticas de desarrollo seguras, los equipos de RSSI y TI en el sentido amplios pueden tomar varias medidas para mitigar las medidas para mitigar la ventaja de los ataques de la cadena de suministro existente para identificar las vulneraces de los cicebercriminales. es esencial tener un inventario actualizado de activos de software para reducir los vectores de ataque potenciales clasificando las soluciones de acuerdo con su título de seguridad.

Otras noticias que te pueden interesar