Cisco ha identificado dos vulnerabilidades que fueron explotadas en una campaña maliciosa llamada ArcaneDoor. Los productos afectados son principalmente Cisco Adaptive Security Appliances (ASA), serie ASA55xx, que ejecutan las versiones de firmware ASA 9.12 y 9.14. Estos dispositivos fueron comprometidos por cibercriminales que pudieron establecer acceso no autorizado a través de sesiones WebVPN, generalmente asociadas con servicios SSLVPN. explicar el Centro Canadiense de Seguridad Cibernética.

En una publicación de blogEl equipo de investigación de ciberseguridad Talos de Cisco afirma haber descubierto una sofisticada cadena de ataques utilizada para instalar malware personalizado y ejecutar comandos maliciosos. Se cree que un número limitado de clientes de Cisco se han visto afectados, sin que se conozcan detalles por el momento. Si bien aún no se ha determinado el vector de ataque inicial, Talos ha identificado dos vulnerabilidades: CVE-2024-20353 y CVE-2024-20359, que deberían parchearse rápidamente. “La telemetría de red y la información proporcionada por los socios de inteligencia indican que el actor está interesado y es probable que ataque a los dispositivos de red de Microsoft y otros proveedores”, advierte Talos. “Independientemente del proveedor de su equipo de red, ahora es el momento de asegurarse de que los dispositivos estén correctamente parcheados, conectados a una ubicación central y segura y configurados para una autenticación multifactor (MFA) sólida”.

Un grupo previamente desconocido

A principios de 2024, Cisco fue alertado de una actividad sospechosa en un endpoint de Adaptive Security Appliance (ASA). La investigación posterior identificó víctimas adicionales, todas vinculadas a redes gubernamentales a nivel mundial. “Durante la investigación, identificamos infraestructura controlada por actores que se remontan a principios de noviembre de 2023, y la mayor parte de la actividad ocurrió entre diciembre de 2023 y principios de enero de 2024”, dijo Talos. “Además, identificamos evidencia que sugiere que esta capacidad se estaba probando y desarrollando ya en julio de 2023”. La investigación, que duró meses, condujo a un actor de amenazas desconocido ahora identificado como UAT4356 por Talos y STORM-1849 por el Centro de Inteligencia de Amenazas de Microsoft.

“Este actor utilizó herramientas personalizadas que demostraron una clara intención de espionaje y un profundo conocimiento de los endpoints a los que apuntaba, en consonancia con un actor sofisticado patrocinado por un estado”, advirtió Talos. Pero eso no es todo: “Las cuentas y credenciales utilizadas en dispositivos periféricos e integradas en sistemas internos, como Active Directory, podrían ser explotadas por actores maliciosos”, advierte también el centro canadiense de ciberseguridad. “Estas cuentas compartidas deberían tener los privilegios mínimos necesarios para reducir la capacidad de un actor malicioso de comprometer otros servicios. Deberían ser monitoreadas de cerca para identificar cualquier desviación del comportamiento esperado”.

Centrarse en los componentes Line Dancer y Line Runner

ArcaneDoor cuenta con dos implantes maliciosos. El primero, "Line Dancer", es un intérprete de shellcode residente en memoria que brinda a los atacantes la capacidad de descargar y ejecutar cargas útiles de shellcode arbitrarias. "En un ASA comprometido, los atacantes envían el shellcode a través del campo host-scan-reply, que luego es analizado por el implante Line Dancer", informa Talos. Este campo se usa normalmente en las últimas partes del proceso de establecimiento de sesión SSL VPN, manejado por firewalls ASA configurados para SSL VPN, IKEv2 IPsec VPN con "servicios de cliente" o acceso de administración HTTPS. "El actor reemplaza el puntero al código host-scan-reply predeterminado con un puntero al intérprete de shellcode Line Dancer. Esto le permite al actor usar solicitudes POST para interactuar con el dispositivo sin tener que autenticarse e interactuar directamente a través de una interfaz de administración tradicional", continúa Talos. Las ejecuciones de comandos que comprometen un sistema son variadas: deshabilitar syslog con el propósito de ofuscar comandos arbitrarios, ejecutar el comando mostrar configuraciónCreación y exfiltración de paquetes, ejecución de comandos CLI presentes en el shellcode, compromiso de procesos volcado de memoria y la función AAA (autenticación, autorización y contabilidad) para autorizar terminales controladas por hackers...

El segundo elemento de ArcaneDoor explota la vulnerabilidad CVE-2024-20359. Se trata de un mecanismo de puerta trasera persistente denominado "Line Runner" en un dispositivo ASA comprometido que se utiliza para secuestrar un cliente VPN heredado y una función de precarga de complementos. "Al arrancar, el ASA está diseñado para buscar un archivo en disk0: que coincida con la expresión regular de Lua ^paquete de cliente[%w_-]*%.zip$. Si el archivo existe, se descomprime y se ejecuta el script csco_config.lua. Una vez procesado, el archivo ZIP se elimina. "En al menos un caso, el grupo aprovechó otra vulnerabilidad, CVE-2024-20353, para facilitar este proceso. Los atacantes pudieron aprovechar esta falla para hacer que el firewall ASA de destino se reiniciara, lo que desencadenó la descompresión y la instalación del segundo componente del implante malicioso del hacker, Line Runner", continuó Talos.

Identificar y eliminar a los corredores de línea

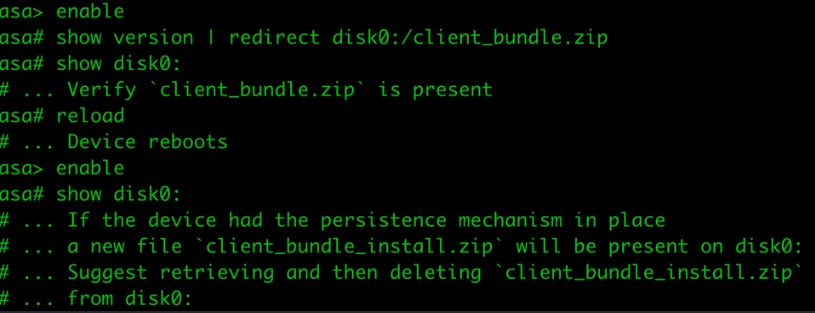

Para detectar la presencia de Line Runner en un dispositivo ASA, Talos ofrece dos métodos. El primero es que después de actualizar el dispositivo a una versión de software que contenga la corrección para CVE-2024-20359, se debe realizar un análisis del contenido del disco 0. Si aparece un nuevo archivo (por ejemplo, "client_bundle_install.zip" o cualquier otro archivo .zip inusual) en el disco 0 después de la actualización, esto sugiere que Line Runner estaba presente en el dispositivo en cuestión. Para el segundo método, ingrese la siguiente serie de comandos para crear un archivo inofensivo con una extensión .zip, que el ASA lee al reiniciar.

Comandos a ejecutar para detectar la presencia del implante malicioso Line Runner en un punto final de Cisco ASA. (crédito: Talos)

Después de ejecutar estos comandos, si aparece un nuevo archivo .zip en disk0 después de la recarga, esto sugiere que Line Runner estaba presente en el dispositivo en cuestión. Eliminar el archivo "client_bundle_install.zip" eliminará Line Runner. Tenga en cuenta que el archivo ZIP malicioso que contiene la funcionalidad de Line Runner puede tener otros nombres que coincidan con el patrón de nombres descrito anteriormente, indica también Talos.

Otras noticias que te pueden interesar