Alerta de malware Incontroller dirigida a sistemas industriales

hace 3 años

Una coalición de agencias gubernamentales de EE. UU., incluidos el FBI y la NSA, investigadores de seguridad y corporaciones, han advertido sobre malware específico. Llamado Incontroller, puede obtener acceso completo a los sistemas ICS y SCADA.

Después del episodio en la red eléctrica ucraniana, el Departamento de Energía de EE. UU. (DOE), la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), la Agencia de Seguridad Nacional (NSA) y la Oficina Federal de Investigaciones (FBI) advirtieron sobre otra amenaza cibernética. sistemas industriales. Esta vez, la advertencia se refiere a un riesgo complejo y peligroso dirigido a los sistemas de control industrial (ICS). CISA dice que grupos de APT sin nombre han demostrado la capacidad de obtener acceso completo al sistema a múltiples dispositivos ICS y Supervisión, Control y Adquisición de Datos (SCADA).

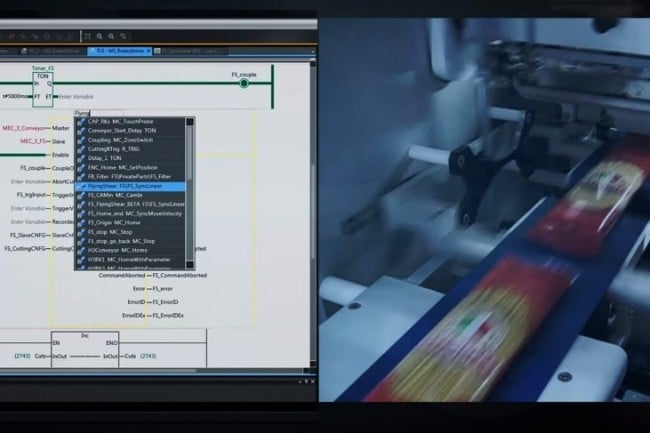

Estas agencias trabajaron con un grupo de empresas líderes en seguridad y control industrial, incluidas Dragos, Mandiant, Palo Alto Networks, Microsoft y Schneider Electric para redactar la alerta. CISA ha identificado específicamente tres categorías de dispositivos vulnerables al malware: los controladores lógicos programables de Schneider Electric, los de Omron (Sysmac NEX) y los servidores OPCUA (Open Platform Communications Unified Architecture). El malware consiste en un conjunto de herramientas a medida dirigidas a dispositivos ICS y SCADA que pueden encontrar, comprometer y controlar los dispositivos afectados una vez que han establecido el acceso inicial a la red de tecnología operativa (OT).

Una rara capacidad de ciberataque

Al igual que el malware Industroyer2 que afectó a la red eléctrica ucraniana, el último en llegar, llamado Pipedream de Dragos e Incontroller de Mandiant y Schneider Electric, puede ir más allá del entorno de tecnología operativa para permitir el acceso y el control del sistema informático. Específicamente, puede ayudar a los piratas informáticos a comprometer las estaciones de trabajo de ingeniería basadas en Windows, que pueden estar presentes en entornos informáticos o de OT, utilizando un exploit que compromete un controlador de placa base ASRock con vulnerabilidades conocidas.

En su informe, Dragos dijo que el último malware, el séptimo conocido específico de ICS y el quinto desarrollado para interrumpir procesos industriales, “plantea una amenaza clara y actual para la disponibilidad, el control y la seguridad de los sistemas y procesos de control. industrias que ponen en peligro operaciones y vidas”. Mandiant señaló en una publicación de blog que Incontroller “representa una capacidad de ataque cibernético excepcionalmente rara y peligrosa. Es comparable a Triton, que intentó desactivar un sistema de seguridad industrial en 2017; Industroyer, que provocó un apagón en Ucrania en 2016; y Stuxnet, que saboteó el programa nuclear de Irán alrededor de 2010”.

Zoom en los componentes de Incontroller

Mandiant explica que Incontroller consta de tres componentes. El primero es Tagrun, una herramienta que busca enlaces e incrustaciones de objetos para servidores de control de procesos (OPC), enumera la estructura y esas etiquetas, fuerza las credenciales y lee/escribe sus valores. OPC permite que los programas de Windows se comuniquen con dispositivos de hardware industrial.

El segundo componente es lo que Mandiant llama CodeCall, un marco que se comunica mediante Modbus, uno de los protocolos industriales más comunes, y Codesys, software de automatización para sistemas de control de ingeniería. CodeCall contiene módulos para interactuar, escanear y atacar tres o más controladores lógicos programables (PLC) de Schneider Electric. Finalmente, Omshell, otro marco capaz de interactuar y analizar ciertos tipos de PLC Omron a través de los protocolos HTTP, Telnet y Omron FINS. También puede interactuar con los servoaccionamientos de Omron que usan control de retroalimentación para suministrar energía a los motores para un control de movimiento de precisión.

Objetivos específicos

El equipo objetivo del malware consiste en "soluciones de automatización de máquinas cuyos casos de uso van desde el soporte de máquinas simples y repetitivas hasta máquinas modulares complejas en arquitecturas distribuidas", dijo Mandiant. tiene muchas dudas de que el actor de la amenaza "apunte aleatoriamente a estos puntos finales" y es más probable que hayan sido elegidos debido al reconocimiento en uno o más entornos de destino específicos. Dragos dijo que los sistemas específicos se utilizan en muchas industrias verticales. Pero la compañía cree que los objetivos más probables del malware son equipos en entornos de gas natural licuado (GNL) y redes eléctricas.

Dragos dice que la colaboración entre socios privados y agencias gubernamentales "es un caso raro de análisis de capacidad maliciosa previo al uso contra la infraestructura de la víctima, lo que brinda a los defensores una oportunidad única para prepararse con anticipación". . Schneider Electric se hizo eco de esta evaluación y dijo que el trabajo entre socios privados y el gobierno "es un ejemplo de colaboración exitosa para disuadir las amenazas a la infraestructura crítica antes de que ocurran y destaca aún más cómo las asociaciones público-privadas son clave para detectar y contrarrestar las amenazas de manera proactiva antes de que surjan". “se pueden desplegar”.

Malware ICS cada vez más complejo

“La culminación de este [annonce] es que es un tipo de herramienta bastante raro”, dijo a CSO Rob Caldwell, director de sistemas de control industrial y tecnología operativa de Mandiant. "No vemos este tipo de sistemas de control, herramientas operativas impulsadas por la tecnología muy a menudo". A diferencia de Stuxnet o Industroyer, Incontroller “es mucho más un marco. No se trata solo de apuntar a un dispositivo específico, incluso si ese es el caso. También se dirige a varios dispositivos específicos y puede, por la forma en que está escrito, extenderse para abordar potencialmente más tipos de actividad”, explica Rob Caldwell. “Es muy raro que veas todas estas características juntas en una colección. Entonces, una de las cosas notables de Incontroller es tener estos diferentes componentes unidos pero dirigidos a diferentes tipos de sistemas”.

Esta evolución del malware ICS para volverse más complejo y peligroso es “solo una prueba de que los atacantes de OT están ganando más habilidad, comprensión y función. Tal como lo han hecho en el espacio de TI, con el tiempo sus herramientas se vuelven más sofisticadas. Todas las partes del anuncio están de acuerdo en que un actor de amenazas sofisticado es responsable del malware, pero ninguno ofrece una atribución definitiva. Mandiant dice que "lo más probable es que esté vinculado a un grupo patrocinado por el estado dada la complejidad del malware, la experiencia y los recursos que se requerirían para crearlo, y su utilidad limitada en las operaciones impulsadas por el dinero". Sin embargo, Mandiant sugiere que la evidencia circunstancial apunta con el dedo a Rusia: “Esta actividad es consistente con el interés histórico de Rusia en ICS. Si bien nuestra evidencia que vincula a Incontroller con Rusia es en gran parte circunstancial, notamos esto dada la historia de ataques cibernéticos destructivos de Rusia, su invasión actual de Ucrania y amenazas relacionadas nuevamente. »

Medios de remediación a activar

El Consejo Conjunto ofrece Herramientas, Tácticas, Técnicas y Procedimientos (TTP) asociados con Cyber Actor Tools asignados al marco MITRE ATT&CK para ICS. El aviso también ofrece los pasos que las organizaciones deben tomar para administrar herramientas personalizadas y mitigaciones para permitir que los defensores de la red comiencen sus esfuerzos para proteger los sistemas y dispositivos de las nuevas capacidades.

Caldwell destaca algunos mensajes clave que las organizaciones deben tener en cuenta. “Comprenda la conectividad de estos sistemas y asegúrese de que la conectividad se minimice tanto como sea posible”, dice. El segundo mensaje es comprender lo "bien conocido", es decir, cómo es un entorno libre de malware, y buscar cosas que no coincidan con ese bien conocido. Se trata de conocer "ese perímetro de la red y minimizarlo tanto como sea posible y comprender cómo se ve lo conocido dentro de esos sistemas".

Si quieres conocer otros artículos parecidos a Alerta de malware Incontroller dirigida a sistemas industriales puedes visitar la categoría Otros.

Otras noticias que te pueden interesar