Palo Alto Networks Advierte a los administradores contra seis vulnerabilidades críticas en su herramienta de migración de configuración de expedición que debe corregirse de inmediato. Vulnerabilidades múltiples permiten que un atacante lea el contenido de la base de datos de Expedition y los archivos arbitrarios, así como escriba archivos arbitrarios en ubicaciones de almacenamiento temporal en el sistema de expedición, dicho la empresa en un aviso de seguridad. Expedition permite a los administradores migrar sus configuraciones de firewall de los productos de otros proveedores, incluidos los de los sistemas Cisco a un producto Palo Alto Networks, de modo que los datos en riesgo incluyen nombres de usuario, contraseñas claras, configuraciones de dispositivos y claves API para disparar operaciones de parachoques.

Tenga en cuenta que estas vulnerabilidades no afectan directamente el panorama, el acceso de prisma o el firewall NGFW en la nube. Sin embargo, el proveedor les atribuye una puntuación básica de CVSS de 9.9, teniendo en cuenta la sensibilidad de la información que probablemente sea robada. Hasta ahora, la compañía afirma estar al tanto de una explotación maliciosa de estos defectos. Las correcciones están disponibles en la Expedición 1.2.96 y las versiones posteriores.

API, actualizaciones de clave de identificación y contraseñas para hacer

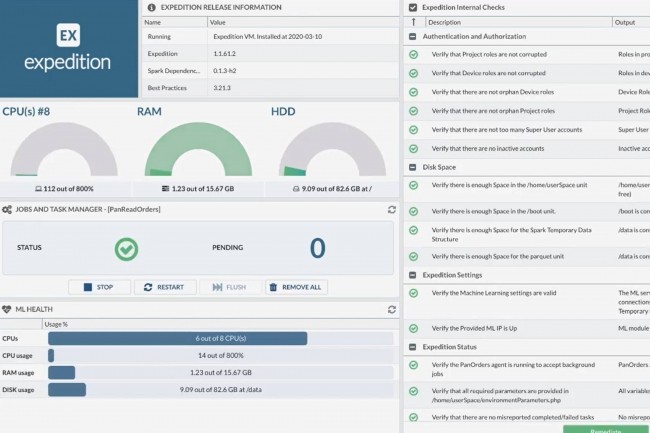

Todos los nombres de usuario, contraseñas y claves de la API de expedición deben ser objeto de una rotación después de la actualización de la versión fija de la aplicación, dijo la compañía. Además, todos los nombres de usuario, contraseñas y claves API de firewalls tratados por expedición deben ser objeto de una rotación después de la actualización. Si la expedición no se puede actualizar de inmediato, los administradores deben asegurarse de que el acceso a la red a la herramienta esté limitado a los usuarios, hosts o redes autorizadas hasta que se instale la nueva versión. La expedición generalmente se implementa en un servidor Ubuntu y se puede acceder a través de un servicio web. Los administradores que lo usan para integración agregan la información de identificación de cada sistema necesario, según los investigadores de Horizon3.ai, quienes descubrieron cuatro de las vulnerabilidades.

En detalle, las fallas son las siguientes: CVE-2024-9463 (inyección de pedido que permite que un atacante no autenticado ejecute comandos arbitrarios como raíz en la expedición) que conduce a la divulgación de nombres de usuarios, contraseñas claras, configuraciones periféricas y teclas periféricas periféricas periféricas. El CVE-2024-9464 (casi idéntico), el CVE-2024-9465 (inyección SQL), el CVE-2024-9466 (almacenamiento de palabras transparentes), el CVE-2024-9467 (Vulnerabilidad de XSS permite la ejecución de un JavaScrito atrapado en el navegador de un usuario autenticado de SUP malicioso). Finalmente, el CVE-2024-5910, una falla de autenticación faltante que podría conducir a la adquisición de una cuenta de administrador.

El apoyo de la expedición arrestado a partir de enero de 2025

El CVE-2024-5910 fue inicialmente descubierto por investigadores de Horizon3.ai, quienes luego encontraron otros tres. En un blogLos investigadores explican que encontraron esta falla utilizando Google para buscar "Palo Alto Expedition Restablecer la contraseña de administración". Descubrieron que una simple solicitud de PHP a un punto final a través del servicio web restablece la contraseña del administrador. Aunque obtener el acceso al administrador a la expedición no le permite leer toda la información de identificación almacenada en sí misma, porque muchos archivos se almacenaron en un directorio utilizado como raíz del sitio web, buscaban y encontraron una manera de usar su acceso. Al momento de documentar su descubrimiento esta semana, los investigadores de Horizon3 solo habían encontrado 23 servidores de expedición expuestos a Internet, lo que, según ellos, es lógico ya que no es una herramienta que necesita ser expuesta.

Esta mala noticia llega unos meses después el anuncio De Palo Alto Networks para detener el soporte de expedición de enero de 2025. El editor ofreció a sus clientes para recurrir a dos alternativas, a saber, a su Strata Cloud Manager (SCM) o su planta profesional y de migración.

Otras noticias que te pueden interesar