¿Podemos confiar en? Ventanas Update, ¿la herramienta de actualización automática del sistema operativo de Microsoft? Vale la pena plantearse esta pregunta tras el descubrimiento de un grave fallo en este servicio. En lugar de proteger los ordenadores, puede ser pirateado para instalar versiones más antiguas y vulnerables del sistema operativo. Esto permite a los cibercriminales eludir las medidas de seguridad y atacar los PC incluso si están instaladas las últimas actualizaciones. Es como retroceder en el tiempo para encontrar la vulnerabilidad perfecta que explotar.

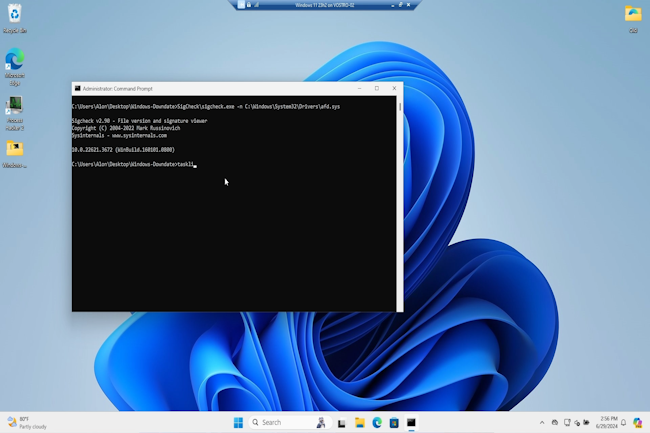

Alon Leviev, un investigador de seguridad de SafeBreach, ha revelado una técnica (denominada Windows Downdate) mediante la cual actores maliciosos pueden manipular el proceso de actualización de Windows para degradar componentes críticos del sistema, haciendo que los parches de seguridad sean inútiles. “Con Windows Downdate, pude tomar el control total del proceso de actualización de Windows, degradando componentes clave del sistema operativo, incluyendo DLL, controladores e incluso el kernel NT”, dijo el investigador mientras presentaba su investigación en la conferencia Black Hat, que concluyó recientemente en Las Vegas. “Esto me permitió eludir todos los pasos de verificación y hacer que una máquina Windows con todos los parches sea susceptible a miles de vulnerabilidades anteriores”.

Una inspiración de BlackLotus

Leviev se inspiró en el BlackLotus UEFI Bootkit 2023, que demostró la gravedad de este tipo de ataques al desfigurar el Administrador de arranque de Windows para explotar CVE-2022-21894, eludiendo el arranque seguro y desactivando otros mecanismos de seguridad del sistema operativo. “El malware pudo persistir incluso en sistemas Windows 11 con todos los parches, lo que hizo saltar las alarmas en la comunidad de ciberseguridad”, añadió el investigador.

"Encontré varias vulnerabilidades que utilicé para desarrollar Windows Downdate, una herramienta para tomar el control del proceso de actualización de Windows para crear degradaciones completamente indetectables, invisibles, persistentes e irreversibles a componentes críticos del sistema operativo, lo que me permitió escalar privilegios y eludir las características de seguridad", dijo en El informe de investigaciónY añade: "Como resultado, pude hacer que una máquina Windows completamente parcheada fuera susceptible a miles de vulnerabilidades anteriores, convirtiendo las fallas parcheadas en vulnerabilidades de día cero y haciendo que el término 'completamente parcheado' perdiera su significado".

La reacción silenciosa de Microsoft

Microsoft aún no ha hecho una declaración pública sobre los resultados de la investigación. Una solicitud de comentarios por parte de nuestro colega de CSO no recibió respuesta. Sin embargo, La editorial ha publicado dos reseñas - CVE-2024-38202 y CVE-2024-21302 - el miércoles, en conjunción con la presentación en la conferencia. "Microsoft ha detectado una vulnerabilidad de elevación de privilegios en Windows Backup, que potencialmente permite a un atacante con privilegios de usuario básicos reintroducir vulnerabilidades mitigadas previamente o eludir ciertas características de Virtualization-Based Security (VBS)", dijo la compañía en un comunicado.

En su presentación, el investigador afirmó que logró eludir VBS, una característica de seguridad crítica diseñada para proteger contra amenazas avanzadas. Este descubrimiento pone de relieve la capacidad de los atacantes para eludir incluso las medidas de seguridad más robustas.

Conciencia de los ataques de respaldo

En el informe se sugiere que es necesario aumentar la concienciación y la investigación sobre los ataques de retroceso de sistemas operativos. “Durante este proceso, no he encontrado ninguna medida de mitigación que impida la degradación de componentes críticos del sistema operativo en Windows”. Una opinión compartida por Arjun Chauhan, analista principal de Everest Group, quien criticó el silencio de la firma de Redmond: “Si bien Microsoft ha declarado que no ha observado este tipo de ataques en la vida real, la falta de una solución fiable seis meses después de que el equipo de SafeBreach informara de la vulnerabilidad plantea inquietudes sobre la capacidad de Microsoft para abordar este problema de manera efectiva”.

En términos de impacto, estos ataques “podrían tener profundas implicaciones para las empresas que dependen en gran medida de entornos Windows”, recalca el consultor. Y añade que “estos ataques pueden hacer retroceder parches de seguridad, volviendo a exponer los sistemas a vulnerabilidades mitigadas anteriormente, aumentando el riesgo de violaciones de datos, acceso no autorizado y pérdida de información sensible”. Además, estos ataques pueden interrumpir las operaciones al comprometer la infraestructura crítica, lo que provoca tiempos de inactividad y pérdidas financieras.

Otras noticias que te pueden interesar