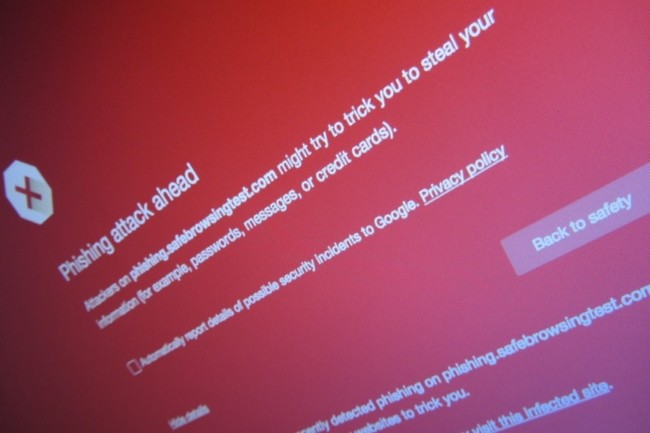

Durante años, las empresas han invertido en programas de sensibilización de seguridad para enseñar a los empleados a identificar e informar intentos de phishing. Sin embargo, según un informe del proveedor de soluciones de seguridad de Netskope, a pesar de estos esfuerzos, los usuarios estuvieron tres veces más expuestos al riesgo de caer en páginas de phishing en 2024 que el año anterior. Basado en los datos de telemetría recopilados desde su puente web seguro y su plataforma SASE basada en la nube, Netskope encontró que 8.4 usuarios de 1,000 hicieron clic en un enlace vinculante cada mes durante el año pasado, en comparación con 2.9 en 2023.

"Los principales factores que pueden explicar este aumento son, por un lado, la fatiga, los usuarios son bombardeados permanentemente con intentos de phishing y, por otro lado, la creatividad y adaptabilidad de los atacantes cuyos señuelos son más difíciles de detectar", dijo la compañía en su nube y amenazas anuales. El aumento de los modelos de idiomas grandes (LLM) ciertamente ha jugado un papel en este aumento en el poder, porque los atacantes ahora pueden automatizar fácilmente la creación de señuelos de phishing más diversificados, gramaticalmente correctos y específicos para cada empresa.

Pirateo basado en los resultados de los motores de búsqueda

En las empresas, la capacitación en la detección de phishing se centra principalmente en la detección de correos electrónicos de phishing, pero está lejos de ser el único método utilizado por los atacantes para alentar a los usuarios a hacer clic en enlaces que redirigen a sitios web falsos diseñados para robar identificadores. Según los datos de Netskope, la mayoría de los clics de phishing provienen de varios lugares en la web, siendo los motores de búsqueda uno de los más representados. Los Piratas lograron difundir anuncios maliciosos o utilizar las técnicas de envenenamiento de referencia para inyectar vínculos maliciosos en los primeros resultados de los motores de búsqueda para términos específicos.

Luego, las páginas de los sitios de compras, tecnología, negocios y entretenimiento a los que los piratas introducen malware enviando spam en las secciones de comentarios, comprando anuncios maliciosos que luego se muestran en estos sitios a través de redes publicitarias, una técnica conocida como malvada o malvada. "La diversidad de fuentes de phishing testifica la creatividad de los atacantes en la ingeniería social", escribieron investigadores de Netskope. "Saben que sus víctimas, que se repiten constantemente para no hacer clic en los enlaces en los correos electrónicos que reciben, pueden desconfiar de los correos electrónicos entrantes, pero que harán clic mucho más libremente en los enlaces que aparecen en los resultados de los motores de búsqueda".

El uso de IA cambia la situación

Los ataques de phishing primero buscan volar los identificadores de aplicaciones en la nube, siendo Microsoft 365 el más dirigido con el 42 %, seguido de Adobe Document Cloud (18 %) y Docusign (15 %). Una gran cantidad de sitios de phishing se presentan como páginas de conexión de estos servicios, pero también ofrecen opciones de conexión a otros proveedores de identidad, incluidos Office 365, Outlook, AOL o Yahoo. "No hay duda de que la LLM desempeñó un papel en el desarrollo por parte de los atacantes de señuelos de phishing más convincentes", dijo Ray Cancanese, director de Netskope Threat Labs. "El LLM puede proporcionar una mejor ubicación y una mayor variedad para tratar de escapar de los filtros anti-spam y aumentar la probabilidad de engañar a la víctima", agregó.

Los ciberdelincuentes incluso han creado chatbots especializados asistidos por LLM, como WORMGPT o Fraudgpt, destacados y vendidos en foros clandestinos, que afirman, entre otras cosas, tener la capacidad de escribir mejores señuelos de homema. "En términos más generales, Netskope señala que las herramientas generativas de IA se utilizan en el contexto de campañas de phishing específicas, generalmente imitando a una persona con miras a la empresa dirigida", dijo el cancanés. “El atacante envía mensajes generados usando LLM o incluso usa grabaciones de audio falsas y videos falsos. Según una encuesta de Deloitte, el 15 % de los ejecutivos declararon recientemente que los datos financieros de su empresa habían sido atacados por cibercriminales a través de "Deepfake".

Otras noticias que te pueden interesar