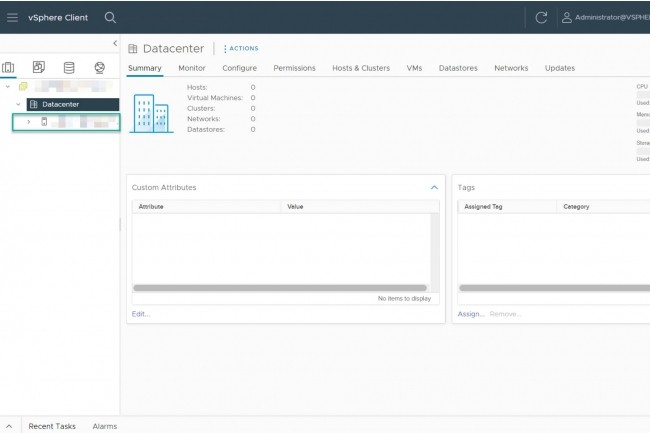

Usuarios de soluciones vCenter Server y Fundación de la nube Debemos estar muy atentos y reaccionar lo antes posible. VMware De hecho ha publicado un boletín de seguridad Alerta de tres vulnerabilidades críticas que afectan a estos productos. Hay parches disponibles y deben aplicarse de inmediato. Esta no es la primera vez que vCenter Server y Cloud Foundation se ven afectados por vulnerabilidades. A principios de este año, los espías cibernéticos chinos habían estado durante un año y medio Explotó un día cero discretamente.

VMware advierte sobre CVE-2024-37079 y CVE-2024-37080 (puntuación CVSS 9,8) como un “agente malintencionado con acceso a la red de vCenter Server podría desencadenar estas vulnerabilidades enviando un paquete de red especialmente diseñado, lo que podría provocar la ejecución remota de código”. En relación con CVE-2024-37081 (puntuación CVSS 7,8), la empresa afirma que “un usuario local autenticado con privilegios no administrativos podría explotar estos problemas para elevar sus privilegios a root en vCenter Server Appliance”. Los investigadores de seguridad Hao Zheng y Zibo Li del equipo TianGong de Legendsec en Qi'anxin Group informaron al proveedor sobre CVE-2024-37079 y CVE-2024-37080, y Matei Badanoiu de Deloitte Rumanía sobre CVE-2024-37081.

Posibles impactos desconocidos y soluciones para versiones anteriores de vCenter Server

Hay parches disponibles y se deben aplicar lo antes posible. Para vCenter Server 8.0, actualice a 8.0 U2d o 8.0 U2e, y para vCenter Server 7.0, instale 7.0 U3r. Para los usuarios de Cloud Foundation 5.x y 4.x, las vulnerabilidades se corrigen en el parche KB88287.

Por otra parte, VMware no ha hecho ninguna mención del impacto de estas fallas en versiones anteriores de vSphere Server, en particular v6.5 y v6.7, cuyo soporte finalizó en octubre de 2022 pero que aún se utilizan ampliamente. La pregunta sigue siendo si las versiones anteriores no se ven afectadas y, de ser así, ¿se trata simplemente de un descuido por parte de VMware o de una falta de parches para fomentar las actualizaciones de versiones?

Otras noticias que te pueden interesar